অধিকাংশ মানুষ একটি ফাইল খোলার আগে প্রাথমিক চেক জানেন. তারা পিডিএফ-এর ক্ষেত্রেও প্রযোজ্য: প্রেরককে বৈধ মনে হচ্ছে তা নিশ্চিত করা, অপ্রত্যাশিত সংযুক্তিগুলি খোলা বা ডাউনলোড করার আগে সতর্কতা অবলম্বন করা এবং ডবল এক্সটেনশন (যেমন .pdf.exe) সহ PDF এড়ানো। এইগুলি ভাল অভ্যাস যা আপনার পক্ষে কম-প্রচেষ্টার ফিশিং প্রচেষ্টার শিকার হওয়া কঠিন করে তোলে৷

যাইহোক, পিডিএফ আক্রমণগুলি বিকশিত হচ্ছে এবং সর্বদা একটি পরিষ্কার পথ অনুসরণ করে না। এই নথিগুলি হল কাঠামোগত পাত্র যা লুকানো বস্তু, ডিজিটাল স্বাক্ষর এবং এনক্রিপশন মেটাডেটা বহন করতে সক্ষম; তারা কর্ম সম্পাদন করতে পারে। তাদের প্যাসিভ ডকুমেন্টের মত আচরণ করা মানে তাদের না বুঝে তাদের উপর নির্ভর করা। এটি বিপজ্জনক হতে পারে। যদিও আধুনিক পিডিএফ পাঠকরা কিছু ঝুঁকির বিরুদ্ধে রক্ষা করতে পারে, তবে সেগুলি ভুল নয়। যেকোনো পিডিএফ খোলার আগে ঝুঁকিগুলি নির্ধারণ করতে আপনার একটি পুঙ্খানুপুঙ্খ তদন্ত করা উচিত।

এটি খোলার আগে PDF কর্মক্ষমতা পরীক্ষা করুন

সক্রিয় বস্তু, স্বয়ংক্রিয় ক্রিয়া এবং এমবেডেড পেলোড

পিডিএফ হল অবজেক্ট-ভিত্তিক ফরম্যাট যা অভিধান, স্ট্রীম, অ্যারে এবং রেফারেন্সের মতো বস্তুগুলিকে একত্রিত করে তৈরি করা হয়। এই নথিগুলি স্ক্রিপ্টিং এবং এমবেডেড ফাইলগুলিকে সমর্থন করতে সক্ষম৷ এগুলি নির্দিষ্ট কাজের জন্য লঞ্চ পয়েন্ট হতে পারে এবং স্বয়ংক্রিয়ভাবে কাজগুলিকে ট্রিগার করতে পারে। পিডিএফের সাথে প্রকৃত ঝুঁকিগুলি নথিতে যা আছে তার থেকেও বেশি। এই এটা কি করতে পারে.

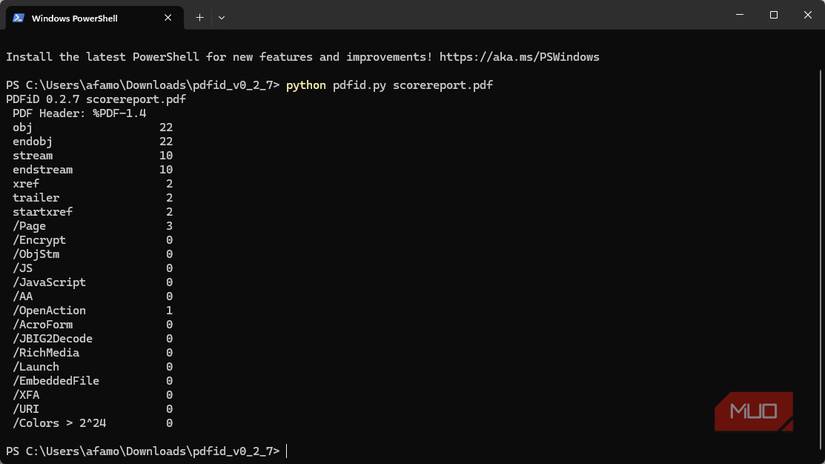

আপনি যখনই পিডিএফ পাবেন, প্রথমে নির্ধারণ করুন এতে এক্সিকিউটেবল এলিমেন্ট আছে কি না। এবং আপনার সেরা বাজি হল পাইথন এবং PDFID পাইথন-ভিত্তিক কমান্ড-লাইন টুল ইনস্টল করার পরে নীচের কমান্ডটি চালানো:

python pdfid.py C:\Users\You\Downloads\suspicious.pdf

স্ক্যানের ফলাফল থেকে, যদি নিম্নলিখিত আইটেমগুলির একটি অ-শূন্য মান থাকে, তবে কিছু ঝুঁকি থাকতে পারে:

-

/js বা /জাভাস্ক্রিপ্ট

-

/খোলা

-

/ লঞ্চ

-

/aa (অতিরিক্ত কর্ম)

-

/এম্বেড করা ফাইল

নীচের টেবিলটি দেখায় যে বস্তুগুলি কী নির্দেশ করতে পারে:

|

বস্তু |

কেন এটা গুরুত্বপূর্ণ |

|---|---|

|

/js বা /জাভাস্ক্রিপ্ট |

অস্পষ্টতা এবং শোষণ স্টেজিং ব্যবহৃত |

|

/খোলা |

নথি খোলা হলে কোড স্বয়ংক্রিয়ভাবে ট্রিগার হতে পারে |

|

/ লঞ্চ |

বাহ্যিক অ্যাপ্লিকেশনগুলি চালাতে পারে |

|

/এম্বেড করা ফাইল |

এতে সেকেন্ডারি পেলোড অন্তর্ভুক্ত থাকতে পারে |

|

/aa (অতিরিক্ত কর্ম) |

OpenAction এর অনুরূপ |

অধিকাংশ বৈধ ফাইল এই আইটেম প্রয়োজন হয় না. উদাহরণস্বরূপ, /লঞ্চ একটি চালানের জন্য অকেজো। আপনি কোনো স্ট্যাটিক রিপোর্টের জন্য এমবেডেড ফাইলের প্রয়োজন আশা করবেন না। উল্লিখিত কোনো বস্তুর জন্য উচ্চ গণনা থাকার মানে স্বয়ংক্রিয়ভাবে এটি ম্যালওয়্যার নয়। যাইহোক, তারা একটি নথি থেকে পিডিএফ ফাইলকে একটি ইন্টারেক্টিভ কন্টেইনারে রূপান্তর করে। যদি ফলাফলগুলি উল্লিখিত কোন মূল বস্তুর জন্য নন-নাল মান প্রদান করে, তাহলে আপনাকে আরও পরিদর্শনের জন্য pdf-parser.py টুল ব্যবহার করতে হবে।

যাইহোক, নিরাপত্তার জন্য প্রধান নিয়ম হল আপনার সন্দেহ থাকলে পিডিএফ একটি স্যান্ডবক্স বা ভার্চুয়াল মেশিনে খুলুন। উপরন্তু, স্ক্রিপ্টিং সবসময় সুস্পষ্ট হয় না, এবং এর অনুপস্থিতির অর্থ এই নয় যে দূষিত বস্তুগুলি PDF পাঠকদের দুর্বলতাকে কাজে লাগাতে পারে না। এমন অনেক উদাহরণ রয়েছে যেখানে দৃশ্যমান স্ক্রিপ্টিং ছাড়াই পার্সার দুর্বলতা থেকে CVE এসেছে। জাভাস্ক্রিপ্ট এক্সিকিউটেবলে শুধুমাত্র একটি উপাদান; আরেকটি গুরুত্বপূর্ণ উপাদান হল একটি কাঠামো কতটা জটিল এবং সম্ভবত ট্রিগার হতে পারে। আপনি অকপটে এমন কোনো ফাইল খুলবেন না যা চালাতে পারে, আনতে পারে বা পেলোড সংরক্ষণ করতে পারে।

বিশ্বাস করার আগে একটি নথির ক্রিপ্টোগ্রাফিক অখণ্ডতা যাচাই করুন

ডিজিটাল স্বাক্ষর, শংসাপত্র চেইন এবং স্বাক্ষর পরবর্তী পরিবর্তন

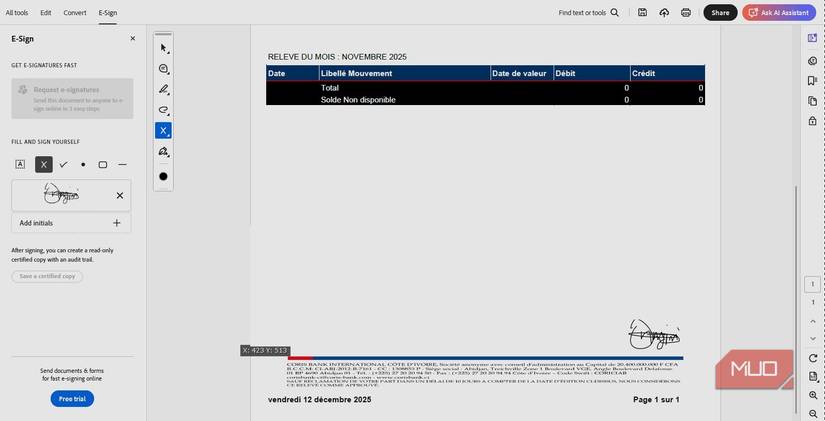

পিডিএফ-এ লোগো বা দৃশ্যমান স্বাক্ষরের উপস্থিতি অখণ্ডতার নিশ্চয়তা দেয় না। সততা তখনই স্বীকৃত হয় যখন একটি ডিজিটাল স্বাক্ষর থাকে। ক্রিপ্টোগ্রাফিক স্বাক্ষর পাবলিক কী ইনফ্রাস্ট্রাকচার (PKI) এর উপর নির্মিত, এবং তারা একটি পিডিএফ-এ তিনটি জিনিস ট্রেস করতে পারে: যে ফাইলটি পরিবর্তন করা হয়নি (সততা), কে এটি স্বাক্ষর করেছে (সত্যতা), এবং এর উত্স (অ-অস্বীকৃতি)।

যদি একটি PDF কর্তৃত্ব দাবি করে, আপনি পূর্বে আবিষ্কৃত একই PDFID স্ক্যান চালাতে পারেন এবং /acroform মানটি সন্ধান করতে পারেন। শূন্যের উপরে যে কোনো মান একটি স্বাক্ষর ফর্ম ক্ষেত্রের উপস্থিতি নির্দেশ করে। তারপরে আপনি Adobe Reader বা অন্য উন্নত PDF টুলে ফাইলটি আলাদাভাবে খুলতে পারেন এবং নিম্নলিখিতগুলির জন্য স্বাক্ষর প্যানেলটি পরীক্ষা করতে পারেন:

-

স্বাক্ষর বৈধ?

-

এটি কি একটি বিশ্বস্ত রুট সার্টিফিকেট কর্তৃপক্ষের সাথে যুক্ত?

-

শংসাপত্রের মেয়াদ শেষ বা প্রত্যাহার করা হয়েছে?

-

স্বাক্ষর করার পর কি দলিল সংশোধন করা হয়েছিল?

-

একটি নির্ভরযোগ্য টাইমস্ট্যাম্প আছে?

এই চেকটি প্রয়োজনীয় কারণ ক্রিপ্টোগ্রাফিক স্বাক্ষর ছাড়াই একটি নথিতে একটি স্বাক্ষর উপস্থিত হওয়া সম্ভব। এছাড়াও, যেহেতু পিডিএফ স্বাক্ষরিত হওয়ার পরে সংশোধনগুলি যোগ করা যেতে পারে, তাই আপনার ক্রমবর্ধমান আপডেটগুলিতে বিশেষ মনোযোগ দেওয়া উচিত। পাঠক স্বাক্ষরের পরে সংশোধনীগুলি নির্দেশ করলে আপনার সতর্ক হওয়া উচিত। নীচের টেবিলটি স্বাক্ষরের জন্য একটি অখণ্ডতা মডেল দেয়।

|

স্বাক্ষর অবস্থা |

অর্থ |

|---|---|

|

বৈধ এবং নির্ভরযোগ্য |

সততা অক্ষত, স্বাক্ষরকারী যাচাই করা হয়েছে |

|

বৈধ কিন্তু স্ব-স্বাক্ষরিত |

সততা অক্ষত, পরিচয় যাচাই করা হয়নি |

|

ভাঙ্গা বা পরিবর্তিত |

সততার সাথে আপস করা হয়েছে |

|

কোন স্বাক্ষর নেই |

কোন ক্রিপ্টোগ্রাফিক গ্যারান্টি নেই |

স্বাক্ষরবিহীন অসংখ্য বৈধ পিডিএফ রয়েছে এবং এটি স্বাভাবিক। কিন্তু যত তাড়াতাড়ি ফাইল কর্তৃপক্ষ দাবি করে, যা ব্যাঙ্ক নোটিশ, আইনি ফর্ম এবং এন্টারপ্রাইজ চুক্তির ক্ষেত্রে, তাতে স্বাক্ষর না থাকলে তা উদ্বেগের বিষয় হয়ে দাঁড়ায়। যে ফাইলগুলি একটি বিশ্বাস দাবি করে তা অবশ্যই গাণিতিকভাবে প্রমাণ করতে সক্ষম হবে।

ফাইলটির সাথে ইন্টারঅ্যাক্ট করার আগে এর মূল এবং কাঠামোগত সামঞ্জস্য যাচাই করুন

মেটাডেটা প্রান্তিককরণ, ডেলিভারি চেইন যাচাইকরণ, এবং কাঠামোগত অসঙ্গতি

অননুমোদিত মূলের স্বাক্ষরবিহীন পিডিএফগুলিও ঝুঁকিপূর্ণ হতে পারে যদি সেগুলি কার্যকর না হয়। নিরাপদ হতে, আপনাকে ফাইলের বিতরণ পথ পরিদর্শন করতে হবে। তিনটি মান পরীক্ষা করা উচিত: SPF (প্রেরক নীতি ফ্রেমওয়ার্ক), DKIM (ডোমেনকি আইডেন্টিফাইড মেল), এবং DMARC (ডোমেন-ভিত্তিক বার্তা প্রমাণীকরণ, রিপোর্টিং এবং কনফর্মেন্স)। এই ইমেল প্রমাণীকরণ প্রোটোকলগুলি যাচাই করে যে ইমেলটি আসলে যে ডোমেন থেকে এসেছে বলে দাবি করে। এই পথগুলি পরীক্ষা করতে, এই পদক্ষেপগুলি অনুসরণ করুন:

-

পিডিএফ সংযুক্তি সহ ইমেল খুলুন।

-

ইমেইলের উপরের ডানদিকে তিনটি বিন্দুতে ক্লিক করুন এবং ক্লিক করুন মূল দেখুন.

-

এর জন্য মান পর্যবেক্ষণ করুন এসপিএফ, ডিকেআইএমএবং DMARC; যদি মান থাকে পাসউৎস চেক.

প্রকৃত পাঠানোর ডোমেনের সাথে প্রদর্শন নামের তুলনা করার জন্য আপনি দ্রুত ইমেল বিবরণ দেখতে পারেন। কিন্তু আরও গুরুত্বপূর্ণ, ফাইলটি লিঙ্কের মাধ্যমে ডাউনলোড করা হয়েছে কিনা তা পুনঃনির্দেশ চেইনগুলি পরীক্ষা করুন৷ এই পরীক্ষার জন্য, লিঙ্কটি অনুলিপি করুন এবং মূল লিঙ্ক সহ ফাইলের প্রতিটি হপ দেখতে URL স্ক্যানের মতো একটি টুলে পেস্ট করুন। আপনি VirusTotal এর URL চেকারের মাধ্যমে এটি চালানোর মাধ্যমে একটি লিঙ্ক পরিষ্কার কিনা তা জানতে পারেন। পরবর্তী, প্রকৃত ফাইল পরিদর্শন করুন। আপনি ExifTool ইনস্টল করতে পারেন এবং লেখক, স্রষ্টা, স্রষ্টা, সৃষ্টির তারিখ এবং পরিবর্তনের তারিখের মতো ফাইলের মানগুলি খুঁজে পেতে নীচের কমান্ডটি চালাতে পারেন।

exiftool suspicious.pdf

একবার আপনার কাছে এই মানগুলি হয়ে গেলে, পিডিএফ-এর দাবির সাথে তাদের তুলনা করুন। উদাহরণস্বরূপ, যদি একটি PDF আপনার বহুজাতিক ব্যাঙ্কের 2026 চালান বলে অনুমিত হয়, কিন্তু নির্মাতার তথ্য একটি পুরানো ভোক্তা LibreOffice বিল্ডের দিকে নির্দেশ করে, এটি প্রমাণ যে কিছু ভুল হতে পারে। অবশেষে, কাঠামোগত সামঞ্জস্যের জন্য এই qpdf কমান্ডটি চালান।

qpdf --check suspicious.pdf

একাধিক ক্রমবর্ধমান তারিখ, অত্যধিক বস্তুর প্রবাহ, ভিন্নধর্মী সংকোচন স্তর, এবং ক্রস-রেফারেন্সের অসঙ্গতিগুলি এমন লক্ষণ হতে পারে যে ক্ষতিকারক কিছু ভিতরে লুকিয়ে আছে।

পিডিএফকে একটি এক্সিকিউটেবল কন্টেইনার হিসাবে বিবেচনা করুন, একটি নিষ্ক্রিয় নথি নয়

যদিও একটি পিডিএফ প্রিন্ট করার সময় কাগজের একটি সাধারণ শীটের মতো দেখায়, প্রকৃত ফাইলটি একটি প্যাক করা পাত্রের কাছাকাছি। এটি কার্য সম্পাদনের একটি কার্যকর মাধ্যম হতে পারে। নিরাপদ থাকার জন্য, আপনার ফাইলের নীচে মেকানিক্স পরীক্ষা করা উচিত।

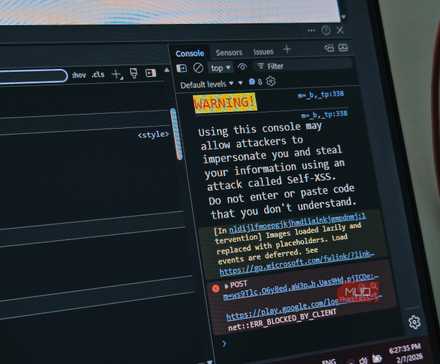

নিরাপত্তা অ্যাপ ব্যবহার করা অনলাইন নিরাপদ থাকার একটি উপায়। যাইহোক, একটি পিডিএফ খোলার আগে বিরতি দেওয়া এবং পর্যবেক্ষণ করা একটি অভ্যাস যা অ্যাপগুলি ব্যর্থ হলে আপনাকে রক্ষা করবে।

আপনার ব্রাউজার এক্সটেনশন আপনার টাইপ করা প্রতিটি পাসওয়ার্ড দেখতে পারে

100,000 এর বেশি পর্যালোচনা সহ আপনার বিশ্বস্ত এক্সটেনশন/অ্যাড-অন আপনার উপর গুপ্তচরবৃত্তি করতে পারে।