ক্রেজি র্যানসমওয়্যার গ্যাংয়ের একজন সদস্য কর্পোরেট নেটওয়ার্কে অধ্যবসায় বজায় রাখতে, সনাক্তকরণ এড়াতে এবং র্যানসমওয়্যার স্থাপনের জন্য প্রস্তুত করার জন্য বৈধ কর্মচারী পর্যবেক্ষণ সফ্টওয়্যার এবং সিম্পলহেল্প রিমোট সাপোর্ট টুলের অপব্যবহার করছে।

লঙ্ঘনগুলি হান্ট্রেস গবেষকরা দেখেছেন, যারা একাধিক ঘটনা তদন্ত করেছেন যেখানে হুমকি অভিনেতারা, সাধারণ প্রশাসনিক কার্যকলাপের সাথে মিশেছে, লঙ্ঘিত নেটওয়ার্কে দূরবর্তী অ্যাক্সেসের জন্য সিম্পলহেল্পে নেট মনিটর এবং স্টাফ প্রফেশনাল মোতায়েন করেছে।

একটি অনুপ্রবেশে, আক্রমণকারীরা উইন্ডোজ ইনস্টলার ইউটিলিটি, msiexec.exe ব্যবহার করে কর্মচারী পেশাদারদের জন্য নেট মনিটর ইনস্টল করেছিল, যা তাদের ডেভেলপারের সাইট থেকে সরাসরি আপোসকৃত সিস্টেমে মনিটরিং এজেন্ট স্থাপন করার অনুমতি দেয়।

একবার ইনস্টল করার পরে, টুলটি আক্রমণকারীদের দূরবর্তীভাবে শিকারের ডেস্কটপ দেখতে, ফাইল স্থানান্তর করতে এবং কমান্ড কার্যকর করার অনুমতি দেয়, কার্যকরভাবে আপোষকৃত সিস্টেমে সম্পূর্ণ ইন্টারেক্টিভ অ্যাক্সেস প্রদান করে।

আক্রমণকারীরা এই কমান্ড ব্যবহার করে স্থানীয় প্রশাসক অ্যাকাউন্ট সক্রিয় করার চেষ্টা করেছে:

net user administrator /active:yes

অপ্রয়োজনীয় অধ্যবসায়ের জন্য, আক্রমণকারীরা একটি PowerShell কমান্ডের মাধ্যমে SimpleHelp রিমোট অ্যাক্সেস ক্লায়েন্ট ডাউনলোড এবং ইনস্টল করেছে, বৈধ ভিজ্যুয়াল স্টুডিও vshost.exe-এর মতো একই ফাইলের নাম ব্যবহার করে।

পেলোডটি তখন কার্যকর করা হয়েছিল, আক্রমণকারীদের দূরবর্তী অ্যাক্সেস বজায় রাখার অনুমতি দেয় এমনকি যদি কর্মচারী মনিটরিং ডিভাইসটি সরিয়ে দেয়।

SimpleHelp বাইনারি কখনও কখনও ফাইলের নাম ব্যবহার করে লুকিয়ে রাখা হয় যা OneDrive-এর অন্তর্গত বলে ভান করত:

C:\ProgramData\OneDriveSvc\OneDriveSvc.exe

আক্রমণকারীরা দূরবর্তীভাবে কমান্ড কার্যকর করতে, ফাইল স্থানান্তর করতে এবং রিয়েল টাইমে সিস্টেমের কার্যকলাপ নিরীক্ষণ করতে মনিটরিং সফ্টওয়্যার ব্যবহার করে।

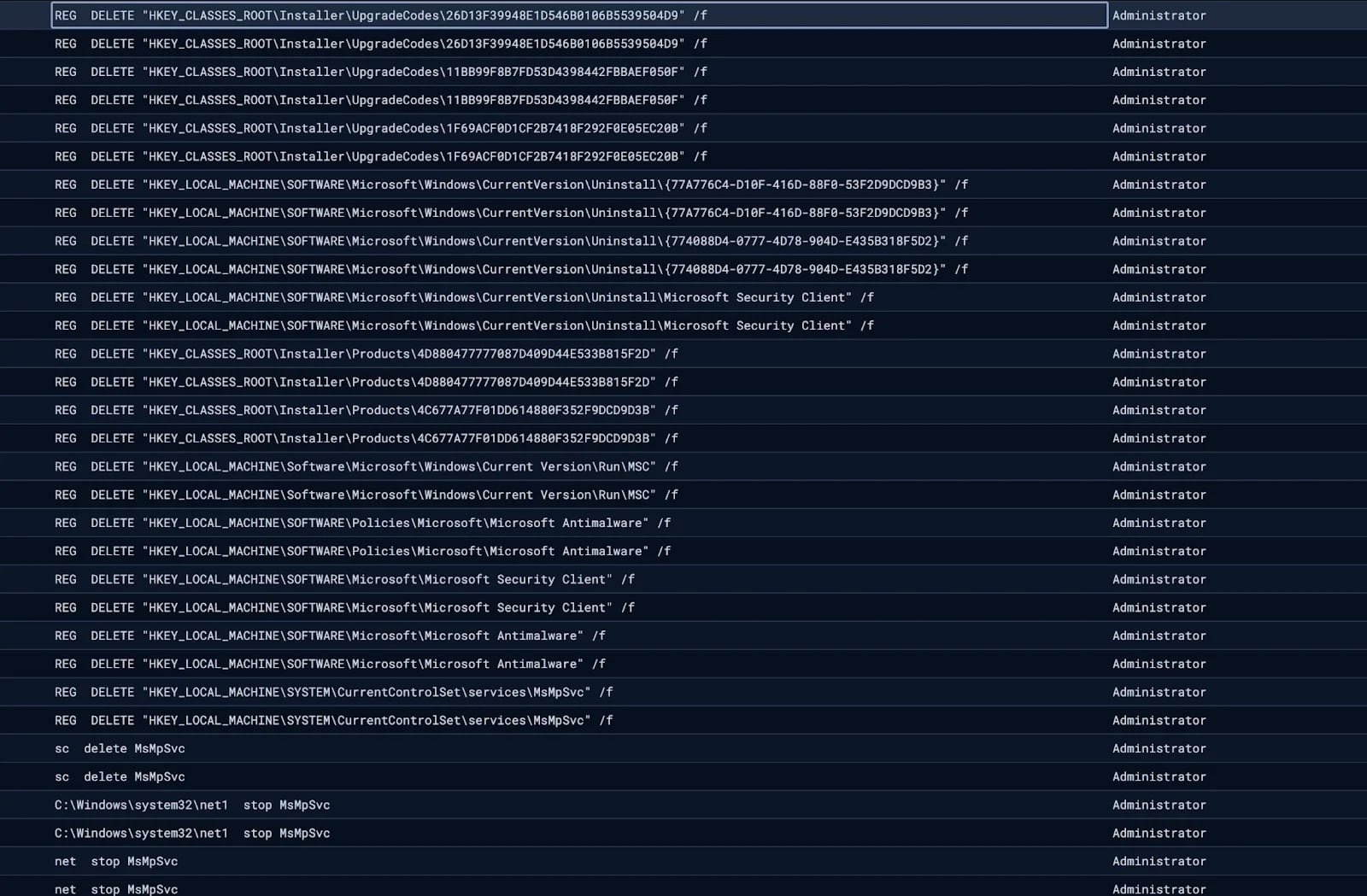

গবেষকরা দেখেছেন আক্রমণকারীরা উইন্ডোজ ডিফেন্ডারকে নিষ্ক্রিয় করে সম্পর্কিত পরিষেবাগুলি বন্ধ এবং সরিয়ে দেওয়ার চেষ্টা করে৷

সূত্র: শিরিকা

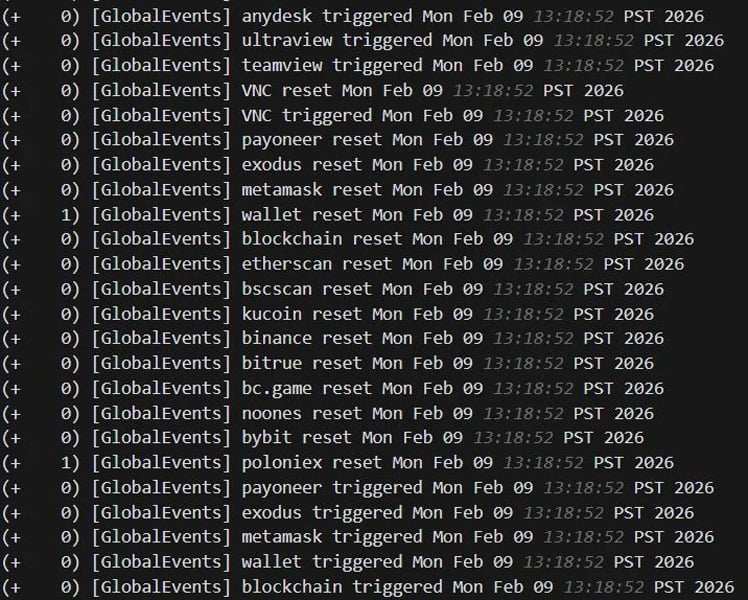

একটি ঘটনায়, হ্যাকাররা যখন ডিভাইসগুলি ক্রিপ্টোকারেন্সি ওয়ালেটগুলি অ্যাক্সেস করছে বা রিমোট ম্যানেজমেন্ট টুল ব্যবহার করছে, র্যানসমওয়্যার স্থাপনা এবং সম্ভাব্য ক্রিপ্টোকারেন্সি চুরির জন্য প্রস্তুত তখন তাদের সতর্ক করার জন্য SimpleHelp-এ মনিটরিং নিয়মগুলি কনফিগার করেছিল।

“লগগুলি প্রকাশ করে যে এজেন্ট ক্রমাগত ক্রিপ্টোকারেন্সি-সম্পর্কিত কীওয়ার্ডগুলির জন্য ট্রিগার এবং রিসেট ইভেন্টগুলির মাধ্যমে সাইকেল চালাচ্ছে, যার মধ্যে রয়েছে ওয়ালেট পরিষেবা (মেটামাস্ক, এক্সোডাস, ওয়ালেট, ব্লকচেইন), এক্সচেঞ্জ (বিন্যান্স, বাইবিট, কুকয়েন, বিটট্রু, পোলোনিক্স, বিসি। গেম, ন্যুয়েন্স), পেমেন্ট প্ল্যাটফর্ম (ব্লকচেন) এবং সিএসএক্সপেনার্স। Payoneer,” হান্ট্রেস ব্যাখ্যা করে।

“এগুলির সাথে, এজেন্ট আরডিপি, অ্যানিডেস্ক, আল্ট্রাভিউ, টিমভিউ এবং ভিএনসি সহ রিমোট অ্যাক্সেস টুল কীওয়ার্ডগুলিও পর্যবেক্ষণ করে যে কেউ সক্রিয়ভাবে মেশিনের সাথে সংযোগ করছে কিনা তা সনাক্ত করতে।”

সূত্র: শিরিকা

একাধিক দূরবর্তী অ্যাক্সেস সরঞ্জামের ব্যবহার আক্রমণকারীদের জন্য অপ্রয়োজনীয়তা প্রদান করে, এটি নিশ্চিত করে যে এমনকি একটি সরঞ্জাম আবিষ্কৃত বা সরানো হলেও, তারা এখনও অ্যাক্সেস বজায় রেখেছে।

যদিও শুধুমাত্র একটি ঘটনা ক্রেজি র্যানসমওয়্যার স্থাপনের দিকে পরিচালিত করেছিল, হান্ট্রেস বিশ্বাস করে যে একই হুমকি অভিনেতা উভয় ঘটনার পিছনে রয়েছে।

হান্ট্রেস ব্যাখ্যা করেছেন, “উভয় ক্ষেত্রেই একই ফাইলের নাম (vhost.exe) এবং ওভারল্যাপিং C2 পরিকাঠামো পুনরায় ব্যবহার করা হয়েছে, যা দৃঢ়ভাবে নির্দেশ করে যে একই অপারেটর বা গ্রুপ উভয় অনুপ্রবেশের পিছনে ছিল।”

বৈধ রিমোট ম্যানেজমেন্ট এবং মনিটরিং টুলের ব্যবহার র্যানসমওয়্যার অনুপ্রবেশের ক্ষেত্রে ক্রমবর্ধমান সাধারণ হয়ে উঠেছে, কারণ এই সরঞ্জামগুলি আক্রমণকারীদের বৈধ নেটওয়ার্ক ট্র্যাফিকের সাথে মিশে যেতে দেয়।

হান্ট্রেস সতর্ক করেছেন যে সংস্থাগুলিকে দূরবর্তী পর্যবেক্ষণ এবং সহায়তা সরঞ্জামগুলির অননুমোদিত ইনস্টলেশনগুলি ঘনিষ্ঠভাবে পর্যবেক্ষণ করা উচিত।

উপরন্তু, যেহেতু উভয় লঙ্ঘন আপোসকৃত SSL VPN শংসাপত্রের মাধ্যমে সক্ষম করা হয়েছিল, তাই সংস্থাগুলিকে নেটওয়ার্ক অ্যাক্সেস করার জন্য ব্যবহৃত সমস্ত দূরবর্তী অ্যাক্সেস পরিষেবাগুলিতে MFA প্রয়োগ করতে হবে।

আধুনিক আইটি অবকাঠামো ম্যানুয়াল ওয়ার্কফ্লোগুলির চেয়ে দ্রুত চলে।

এই নতুন Tynes গাইডে, শিখুন কিভাবে আপনার দল লুকানো ম্যানুয়াল বিলম্ব কমাতে পারে, স্বয়ংক্রিয় প্রতিক্রিয়ার মাধ্যমে নির্ভরযোগ্যতা উন্নত করতে পারে এবং আপনি ইতিমধ্যেই যে সরঞ্জামগুলি ব্যবহার করছেন তার উপরে বুদ্ধিমান ওয়ার্কফ্লোগুলি তৈরি এবং স্কেল করতে পারে৷