একটি নতুন দূষিত প্রচারাভিযান একটি জাল ক্যাপচা এবং একটি স্বাক্ষরিত মাইক্রোসফ্ট অ্যাপ্লিকেশন ভার্চুয়ালাইজেশন (অ্যাপ-ভি) স্ক্রিপ্টের সাথে ক্লিকফিক্স পদ্ধতিকে শেষ পর্যন্ত অ্যামেট্রা ইনফোস্টেলিং ম্যালওয়্যার সরবরাহ করে।

Microsoft App-V স্ক্রিপ্ট একটি লাইভ-ইন-দ্য-ল্যান্ড বাইনারি হিসাবে কাজ করে যা দূষিত কার্যকলাপ লুকানোর জন্য একটি বিশ্বস্ত Microsoft উপাদানের মাধ্যমে PowerShell-এর কার্য সম্পাদনকে প্রক্সি করে।

মাইক্রোসফ্ট অ্যাপ্লিকেশন ভার্চুয়ালাইজেশন হল একটি এন্টারপ্রাইজ উইন্ডোজ বৈশিষ্ট্য যা অ্যাপ্লিকেশনগুলিকে প্যাকেজ করা এবং সিস্টেমে ইনস্টল না করে আলাদা ভার্চুয়াল পরিবেশে চালানোর অনুমতি দেয়।

যদিও অ্যাপ-ভি স্ক্রিপ্টগুলি অতীতে নিরাপত্তা সমাধানগুলি এড়াতে ব্যবহার করা হয়েছে, এই প্রথমবার ক্লিকফিক্স আক্রমণে এই ধরনের ফাইল দেখা গেছে যা তথ্য চুরি করে।

ব্ল্যাকপয়েন্ট সাইবার, হুমকি শিকার, সনাক্তকরণ এবং প্রতিক্রিয়া পরিষেবা প্রদানকারী একটি সংস্থার মতে, আক্রমণটি একটি জাল ক্যাপচা মানব যাচাইকরণ চেক দিয়ে শুরু হয় যা শিকারকে উইন্ডোজ রান ডায়ালগের মাধ্যমে একটি কমান্ড ম্যানুয়ালি পেস্ট করতে এবং কার্যকর করার নির্দেশ দেয়।

.jpg)

সূত্র: ব্ল্যাকপয়েন্ট

আটকানো কমান্ডটি বৈধ SyncAppvPublishingServer.vbs App-V স্ক্রিপ্টের অপব্যবহার করে যা সাধারণত ভার্চুয়ালাইজড এন্টারপ্রাইজ অ্যাপ্লিকেশন প্রকাশ এবং পরিচালনা করতে ব্যবহৃত হয়।

স্ক্রিপ্ট বিশ্বস্ত ব্যবহার করে নির্বাহ করা হয় wscript.exe বাইনারি এবং পাওয়ারশেল চালু করে।

ইনিশিয়ালাইজেশন ফেজ চলাকালীন, কমান্ডটি যাচাই করে যে ব্যবহারকারী এটি ম্যানুয়ালি চালায়, এক্সিকিউট করা কমান্ডটি প্রত্যাশিতভাবে ঘটেছে এবং ক্লিপবোর্ডের বিষয়বস্তু অপরিবর্তিত রয়েছে, যাতে ম্যালওয়্যার লোডার স্যান্ডবক্সড মেশিনে চলে না।

ব্ল্যাকপয়েন্ট সাইবার গবেষকরা বলছেন যে যদি একটি বিশ্লেষণ পরিবেশ সনাক্ত করা হয়, মৃত্যুদন্ড নিঃশব্দে অসীম অপেক্ষা ব্যবহার করে বিরতি দেয়, সম্ভাব্য স্বয়ংক্রিয় বিশ্লেষণ সংস্থান নষ্ট করে।

শর্ত পূরণ হলে, ম্যালওয়্যার একটি পাবলিক Google ক্যালেন্ডার ফাইল থেকে কনফিগারেশন ডেটা পুনরুদ্ধার করে যাতে একটি নির্দিষ্ট ইভেন্টের জন্য base64-এনকোডেড কনফিগারেশন মান থাকে।

আক্রমণের পরবর্তী পর্যায়ে, উইন্ডোজ ম্যানেজমেন্ট ইন্সট্রুমেন্টেশন (WMI) ফ্রেমওয়ার্কের মাধ্যমে একটি 32-বিট লুকানো পাওয়ারশেল প্রক্রিয়া তৈরি করা হয় এবং একাধিক এমবেডেড পেলোড ডিক্রিপ্ট করা হয় এবং মেমরিতে লোড করা হয়।

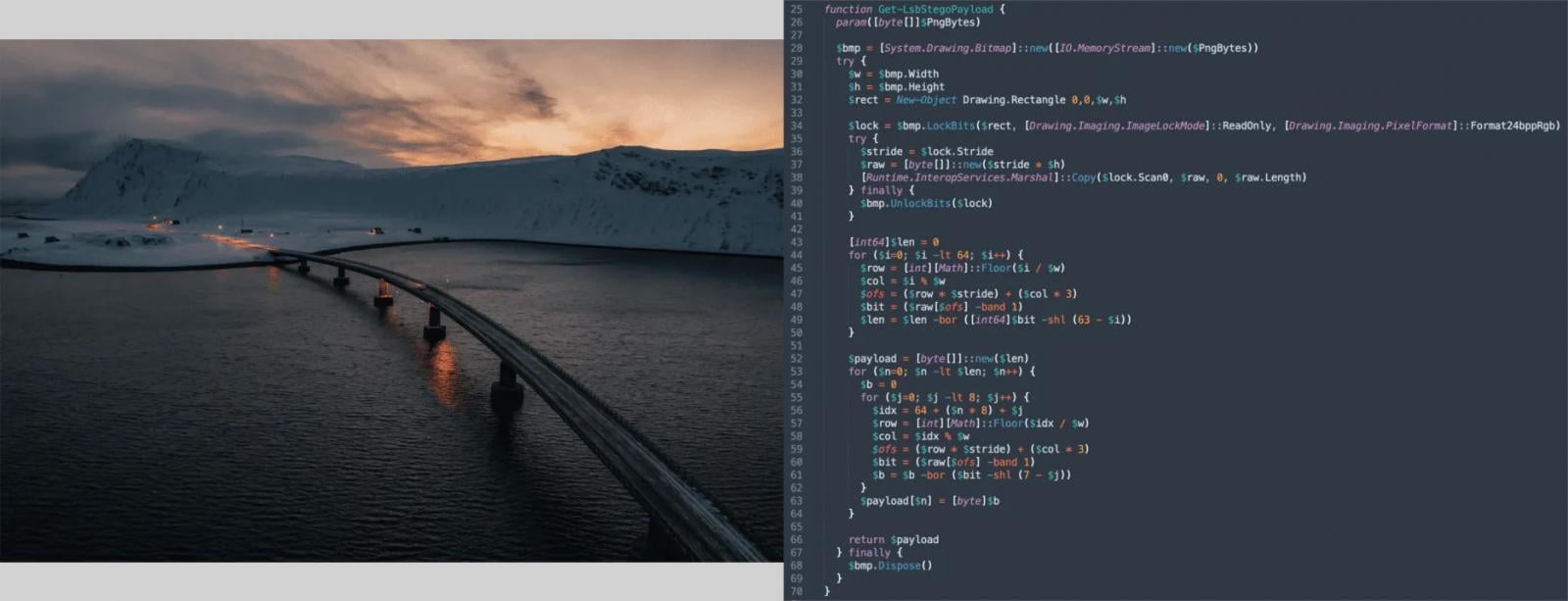

সংক্রমণ শৃঙ্খল তারপর স্টেগানোগ্রাফি ব্যবহার করে পেলোড লুকিয়ে রাখে, যেখানে একটি এনক্রিপ্ট করা PowerShell পেলোড একটি পাবলিক CDN-এ হোস্ট করা PNG ছবিতে এমবেড করা হয় এবং সমাধান করা VineNet API-এর মাধ্যমে গতিশীলভাবে পুনরুদ্ধার করা হয়।

সূত্র: ব্ল্যাকপয়েন্ট

পেলোড ডেটা এলএসবি স্টেগানোগ্রাফির মাধ্যমে বের করা হয়, ডিক্রিপ্ট করা হয়, জিজিপ-ডিকম্প্রেস করা হয় এবং সম্পূর্ণরূপে মেমরিতে কার্যকর করা হয়। চূড়ান্ত পাওয়ারশেল ধাপটি ডিক্রিপ্ট করে এবং নেটিভ শেলকোড চালু করে, যা Amatera InfoStealerকে ম্যাপ করে এবং এক্সিকিউট করে।

.jpg)

সূত্র: ব্ল্যাকপয়েন্ট

একবার হোস্টে সক্রিয় হয়ে গেলে, ম্যালওয়্যারটি এন্ডপয়েন্ট ম্যাপিং পুনরুদ্ধার করতে একটি হার্ডকোডেড আইপি ঠিকানার সাথে সংযোগ করে এবং HTTP POST অনুরোধের মাধ্যমে অতিরিক্ত বাইনারি পেলোডের জন্য অপেক্ষা করে।

ব্ল্যাকপয়েন্ট সাইবার অ্যামাটেরা ম্যালওয়্যারকে একটি স্ট্যান্ডার্ড ইনফোস্টেলার হিসাবে শ্রেণীবদ্ধ করে যা সংক্রামিত সিস্টেম থেকে ব্রাউজার ডেটা এবং শংসাপত্র সংগ্রহ করতে পারে, তবে এর ডেটা চুরি করার ক্ষমতা সম্পর্কে আরও বিশদ প্রদান করে না।

কোড ওভারল্যাপের উপর ভিত্তি করে, Amatera ACR ইনফোস্টিলারের উপর ভিত্তি করে এবং এটি সক্রিয় বিকাশের অধীনে, ম্যালওয়্যার-এ-এ-সার্ভিস (MaaS) হিসাবে উপলব্ধ। প্রুফপয়েন্ট গবেষকরা গত বছর একটি প্রতিবেদনে বলেছিলেন যে অ্যামাটেরা এক আপডেট থেকে পরবর্তীতে আরও পরিশীলিত হয়ে উঠেছে।

অ্যামাটেরা অপারেটররা এটিকে অতীতে ক্লিকফিক্স পদ্ধতির মাধ্যমে বিতরণ করেছে, যেখানে ব্যবহারকারীদের সরাসরি পাওয়ারশেল কমান্ড চালানোর জন্য প্রতারিত করা হয়েছিল।

এই আক্রমণগুলির বিরুদ্ধে সুরক্ষার জন্য, গবেষকরা গ্রুপ নীতির মাধ্যমে উইন্ডোজ রান ডায়ালগে অ্যাক্সেস সীমিত করার প্রস্তাব করেছেন, প্রয়োজন না হলে অ্যাপ-V উপাদানগুলি সরিয়ে ফেলা, পাওয়ারশেল লগিং সক্ষম করা এবং HTTP হোস্ট হেডার বা TLS SNI এবং গন্তব্য আইপির মধ্যে অমিলের জন্য আউটবাউন্ড সংযোগগুলি পর্যবেক্ষণ করা।

এটা বাজেট সিজন! 300 টিরও বেশি CISO এবং নিরাপত্তা নেতারা ভাগ করে নিচ্ছেন কিভাবে তারা আগামী বছরের জন্য পরিকল্পনা করছে, ব্যয় করছে এবং অগ্রাধিকার দিচ্ছে। এই প্রতিবেদনটি তাদের অন্তর্দৃষ্টি সংকলন করে, পাঠকদের বেঞ্চমার্ক কৌশল, উদীয়মান প্রবণতা সনাক্ত করতে এবং 2026 সালে তাদের অগ্রাধিকারের তুলনা করার অনুমতি দেয়।

শীর্ষ নেতারা কীভাবে বিনিয়োগকে পরিমাপযোগ্য প্রভাবে পরিণত করছেন তা জানুন।