একটি নতুন গ্লাসওয়ার্ম ম্যালওয়্যার আক্রমণ একটি আপস করা OpenVSX এক্সটেনশনের মাধ্যমে ম্যাকওএস সিস্টেম থেকে পাসওয়ার্ড, ক্রিপ্টো-ওয়ালেট ডেটা এবং বিকাশকারীর শংসাপত্র এবং কনফিগারেশন চুরি করার উপর ফোকাস করে।

হুমকি অভিনেতা একটি বৈধ বিকাশকারীর (oorzc) অ্যাকাউন্টে অ্যাক্সেস পেয়েছিলেন এবং গ্লাসওয়ার্ম পেলোডের সাথে চারটি এক্সটেনশনে দূষিত আপডেটগুলি পুশ করেছিলেন, যা 22,000 বার ডাউনলোড করা হয়েছিল।

গ্লাসওয়ার্ম আক্রমণ প্রথম অক্টোবরের শেষের দিকে আবির্ভূত হয়, যেখানে ক্রিপ্টোকারেন্সি ওয়ালেট এবং ডেভেলপার অ্যাকাউন্টের বিশদ চুরি করতে “অদৃশ্য” ইউনিকোড অক্ষর ব্যবহার করে দূষিত কোড লুকানো হয়েছিল। ম্যালওয়্যার VNC-ভিত্তিক রিমোট অ্যাক্সেস এবং SOCKS প্রক্সিকেও সমর্থন করে।

সময়ের সাথে সাথে এবং একাধিক আক্রমণের তরঙ্গ জুড়ে, গ্লাসওয়ার্ম মাইক্রোসফ্টের অফিসিয়াল ভিজ্যুয়াল স্টুডিও কোড মার্কেটপ্লেস এবং অসমর্থিত IDE, OpenVSX এর ওপেন-সোর্স বিকল্প উভয়কেই প্রভাবিত করেছে।

একটি পূর্ববর্তী প্রচারাভিযানে, গ্লাসওয়ার্ম ম্যাকওএস সিস্টেমকে লক্ষ্য করে উন্নয়নের লক্ষণ দেখিয়েছিল এবং এর বিকাশকারীরা ট্রেজার এবং লেজার অ্যাপগুলির জন্য একটি প্রতিস্থাপন প্রক্রিয়া যুক্ত করার জন্য কাজ করছিলেন।

সকেটের নিরাপত্তা দলের একটি নতুন প্রতিবেদন একটি নতুন প্রচারাভিযানের বর্ণনা করে যা নিম্নলিখিত এক্সটেনশনগুলিকে ট্রোজানাইজ করার উপর নির্ভর করে:

- oorzc.ssh-tools v0.5.1

- oorzc.i18n-tools-plus v1.6.8

- oorzc.mind-map v1.0.61

- oorzc.scss-to-css-কম্পাইল v1.3.4

দূষিত আপডেটগুলি 30 জানুয়ারীতে পুশ করা হয়েছিল, এবং Socket.com রিপোর্ট করেছে যে এক্সটেনশনগুলি দুই বছরের জন্য নিরীহ ছিল। এই যে দেখায় oorzc অ্যাকাউন্টটি সম্ভবত গ্লাসওয়ার্ম অপারেটরদের দ্বারা আপস করেছে।

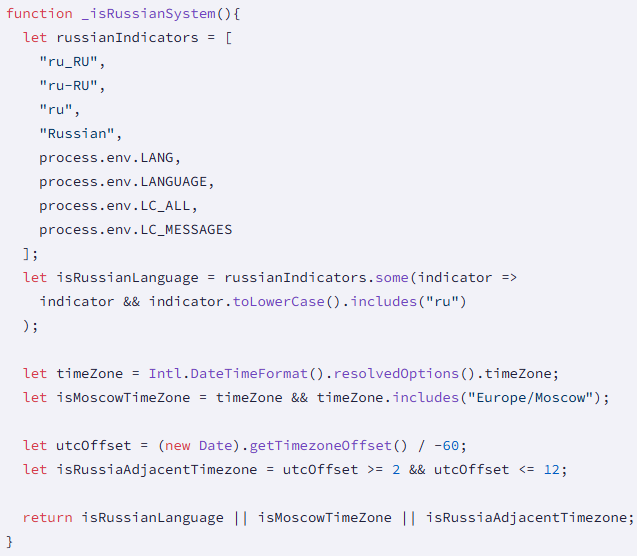

গবেষকদের মতে, ক্যাম্পেইনটি বিশেষভাবে ম্যাকওএস সিস্টেমকে লক্ষ্য করে, সোলানা লেনদেন মেমো থেকে নির্দেশনা টেনে। বিশেষ করে, রাশিয়ান-স্থানীয় সিস্টেমগুলি বাদ দেওয়া হয়েছে, যা আক্রমণকারীর উত্স নির্দেশ করতে পারে।

সূত্র: সকেট

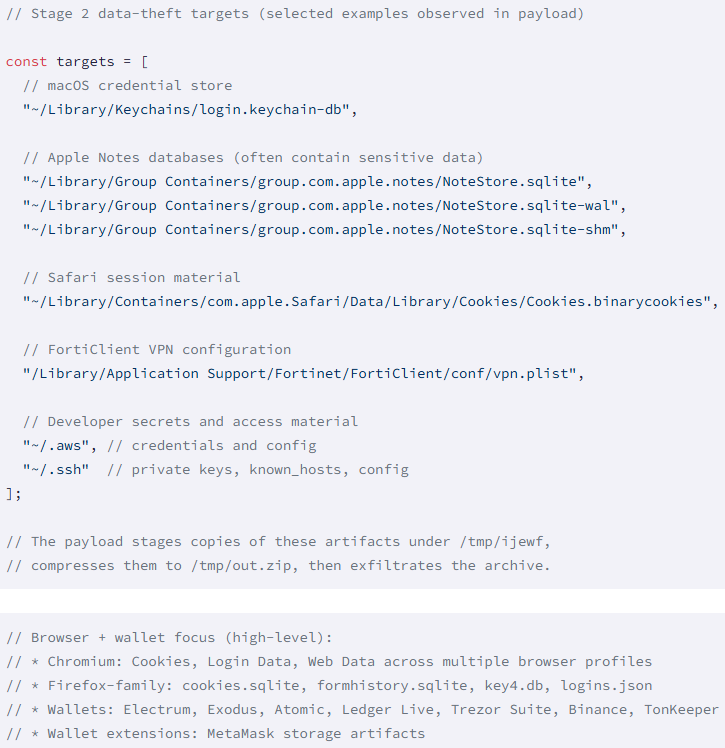

গ্লাসওয়ার্ম একটি macOS তথ্য চুরিকারীকে লোড করে যা লঞ্চ এজেন্টের মাধ্যমে সংক্রামিত সিস্টেমে অধ্যবসায় স্থাপন করে, লগইন করার সময় সম্পাদন সক্ষম করে।

এটি Firefox এবং Chromium-এ ব্রাউজার ডেটা, ওয়ালেট এক্সটেনশন এবং ওয়ালেট অ্যাপস, macOS কীচেন ডেটা, Apple Notes ডাটাবেস, Safari কুকিজ, বিকাশকারী গোপনীয়তা, এবং স্থানীয় ফাইল সিস্টেম থেকে নথি সংগ্রহ করে এবং 45.32.150-এ আক্রমণকারীর পরিকাঠামোর মধ্যে সবকিছু এক্সফ্লেট করে৷[.]251।

সূত্র: সকেট

সকেট ওপেন ভিএসএক্স প্ল্যাটফর্মের অপারেটর Eclipse ফাউন্ডেশনকে প্যাকেজটি রিপোর্ট করেছে এবং নিরাপত্তা দল অননুমোদিত প্রকাশের অ্যাক্সেস নিশ্চিত করেছে, টোকেনগুলি প্রত্যাহার করেছে এবং দূষিত রিলিজটি সরিয়ে দিয়েছে।

একমাত্র ব্যতিক্রম হল oorzc.ssh-টুলযেটি বেশ কয়েকটি দূষিত রিলিজ আবিষ্কারের কারণে OpenVSX থেকে সম্পূর্ণরূপে মুছে ফেলা হয়েছে।

বর্তমানে, বাজারে প্রভাবিত এক্সটেনশনগুলির সংস্করণগুলি পরিষ্কার, তবে যে বিকাশকারীরা ক্ষতিকারক রিলিজটি ডাউনলোড করেছেন তাদের একটি সম্পূর্ণ সিস্টেম পরিষ্কার করা উচিত এবং তাদের সমস্ত গোপনীয়তা এবং পাসওয়ার্ডগুলি ঘোরানো উচিত৷

আধুনিক আইটি অবকাঠামো ম্যানুয়াল ওয়ার্কফ্লোগুলির চেয়ে দ্রুত চলে।

এই নতুন Tynes গাইডে, শিখুন কিভাবে আপনার দল লুকানো ম্যানুয়াল বিলম্ব কমাতে পারে, স্বয়ংক্রিয় প্রতিক্রিয়ার মাধ্যমে নির্ভরযোগ্যতা উন্নত করতে পারে এবং আপনি ইতিমধ্যেই যে সরঞ্জামগুলি ব্যবহার করছেন তার উপরে বুদ্ধিমান ওয়ার্কফ্লোগুলি তৈরি এবং স্কেল করতে পারে৷