SSHStalker নামে একটি নতুন নথিভুক্ত লিনাক্স বটনেট কমান্ড-এন্ড-কন্ট্রোল (C2) অপারেশনের জন্য IRC (ইন্টারনেট রিলে চ্যাট) যোগাযোগ প্রোটোকল ব্যবহার করছে।

প্রোটোকলটি 1988 সালে আবিষ্কৃত হয়েছিল, এবং 1990 এর দশকে এর গ্রহণের শীর্ষে পৌঁছেছিল, যা গোষ্ঠী এবং ব্যক্তিগত যোগাযোগের জন্য প্রধান পাঠ্য-ভিত্তিক তাত্ক্ষণিক বার্তাপ্রেরণ সমাধান হয়ে উঠেছে।

প্রযুক্তিগত সম্প্রদায় এখনও এটির বাস্তবায়নের সরলতা, আন্তঃকার্যযোগ্যতা, কম ব্যান্ডউইথের প্রয়োজনীয়তার জন্য এবং একটি GUI এর প্রয়োজন না হওয়ার জন্য এটির প্রশংসা করে।

SSHStalker বটনেট আধুনিক C2 ফ্রেমওয়ার্কের পরিবর্তে ক্লাসিক আইআরসি মেকানিক্স যেমন একাধিক সি-ভিত্তিক বট এবং মাল্টি-সার্ভার/চ্যানেল রিডানডেন্সির উপর নির্ভর করে, যা নমনীয়তা, স্কেল এবং স্টিলথ এবং প্রযুক্তিগত উদ্ভাবনের চেয়ে কম খরচে অগ্রাধিকার দেয়।

থ্রেট ইন্টেলিজেন্স কোম্পানি ফ্লেয়ারের গবেষকদের মতে, এই পদ্ধতিটি SSHStalker-এর অপারেশনের অন্যান্য বৈশিষ্ট্যগুলিতে প্রসারিত, যেমন শোরগোলযুক্ত SSH স্ক্যান, এক মিনিটের ক্রোন কাজ, এবং 15 বছর বয়সী CVE-এর একটি বড় ব্যাক-ক্যাটালগ।

“আমরা আসলে যা পেয়েছি তা হল একটি জোরালো, সেলাই করা-একসাথে বটনেট কিট যা পুরানো স্কুলের IRC নিয়ন্ত্রণকে মিশ্রিত করে, হোস্টের উপর বাইনারি কম্পাইল করা, বড় আকারের SSH সমঝোতা, এবং ক্রোন-ভিত্তিক অধ্যবসায়। অন্য কথায় স্কেল-প্রথম অপারেশন যা গোপনে নির্ভরযোগ্যতার পক্ষে,” ফ্লেয়ার বলেছেন।

সূত্র: ফ্লেয়ার

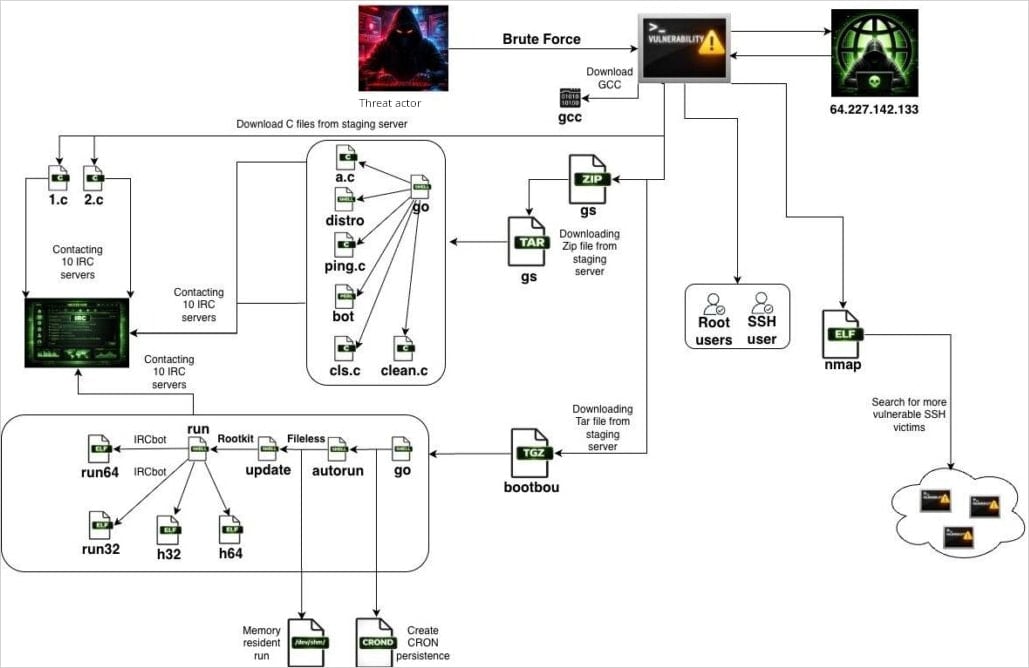

SSHStalker একটি গো বাইনারি ব্যবহার করে স্বয়ংক্রিয় SSH স্ক্যানিং এবং ব্রুট ফোর্সিংয়ের মাধ্যমে প্রাথমিক অ্যাক্সেস লাভ করে যা জনপ্রিয় ওপেন-সোর্স নেটওয়ার্ক আবিষ্কার ইউটিলিটি হিসাবে মাশকারেড করে। nmap.

আপোসকৃত হোস্টটি তারপরে অতিরিক্ত SSH লক্ষ্যগুলি স্ক্যান করতে ব্যবহৃত হয়, যা বটনেটের জন্য একটি কৃমির মতো প্রচার প্রক্রিয়ার অনুরূপ।

ফ্লেয়ার প্রায় 7,000টি বট স্ক্যানের ফলাফল সম্বলিত একটি ফাইল খুঁজে পেয়েছে, যা সবই জানুয়ারি থেকে, এবং বেশিরভাগই ওরাকল ক্লাউড অবকাঠামোতে ক্লাউড হোস্টিং প্রদানকারীদের উপর দৃষ্টি নিবদ্ধ করে৷

একবার SSHStalker একটি হোস্টকে সংক্রামিত করে, এটি আরও ভাল বহনযোগ্যতা এবং ফাঁকি দেওয়ার জন্য ভিকটিম ডিভাইসে পেলোড কম্পাইল করতে GCC সরঞ্জামগুলি ডাউনলোড করে।

প্রথম পেলোডগুলি হল C-ভিত্তিক IRC বট যাতে হার্ড-কোডেড C2 সার্ভার এবং চ্যানেল রয়েছে, যেগুলি বটনেটের IRC পরিকাঠামোতে নতুন শিকারদের তালিকাভুক্ত করে।

এর পরে, ম্যালওয়্যার GS এবং নাম রেকর্ড প্রাপ্ত করে। বুটবউযার মধ্যে রয়েছে অর্কেস্ট্রেশন এবং এক্সিকিউশন সিকোয়েন্সিংয়ের জন্য বট ভেরিয়েন্ট।

ক্রন জবগুলির মাধ্যমে অধ্যবসায় অর্জন করা হয় যা প্রতি 60 সেকেন্ডে চলে, একটি ওয়াচডগ-স্টাইল আপডেট পদ্ধতি প্রয়োগ করে যা মূল বট প্রক্রিয়া চলছে কিনা তা পরীক্ষা করে এবং এটি বন্ধ হয়ে গেলে এটি পুনরায় চালু করে।

বটনেটে 2009-2010 যুগের লিনাক্স কার্নেল সংস্করণকে লক্ষ্য করে 16টি CVE-এর শোষণও রয়েছে। এটি বিশেষাধিকার বাড়ানোর জন্য ব্যবহৃত হয় যখন একটি পূর্বের ব্রুট ফোর্স স্টেপ একটি কম সুবিধাপ্রাপ্ত ব্যবহারকারীকে অ্যাক্সেস প্রদান করে।

সূত্র: ফ্লেয়ার

নগদীকরণের বিষয়ে, ফ্লেয়ার লক্ষ্য করেছেন যে বটনেট AWS কী সংগ্রহ এবং ওয়েবসাইট স্ক্যানিং সম্পাদন করে। এতে উচ্চ-ক্ষমতাসম্পন্ন ইথেরিয়াম মাইনার ফিনিক্সমাইনারের মতো ক্রিপ্টোমিনিং কিটও রয়েছে।

ডিস্ট্রিবিউটেড ডিনায়াল-অফ-সার্ভিস (DDoS) ক্ষমতাও বিদ্যমান, যদিও গবেষকরা উল্লেখ করেছেন যে তারা এখনও এই ধরনের কোনো আক্রমণ দেখেনি। প্রকৃতপক্ষে, SSHStalker-এর বটগুলি বর্তমানে শুধুমাত্র C2 এর সাথে সংযোগ করে এবং তারপর একটি নিষ্ক্রিয় অবস্থায় প্রবেশ করে, যা আপাতত পরীক্ষার বা অ্যাক্সেস হোর্ডিং করার পরামর্শ দেয়।

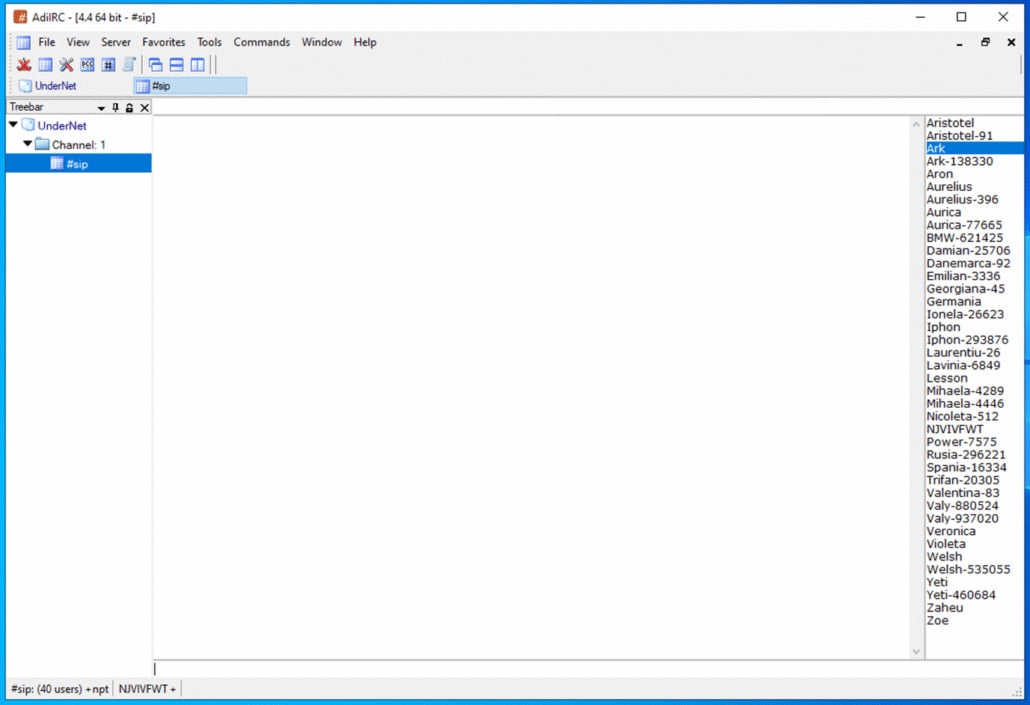

ফ্লেয়ার SSHStalkerকে কোনো বিশেষ হুমকি গোষ্ঠীর জন্য দায়ী করেনি, যদিও এটি আউটলা/ম্যাক্সলাস বটনেট ইকোসিস্টেম এবং বিভিন্ন রোমানিয়ান সূচকের সাথে মিল উল্লেখ করেছে।

থ্রেট ইন্টেলিজেন্স কোম্পানি প্রোডাকশন সার্ভারে কম্পাইলার ইন্সটলেশন এবং এক্সিকিউশনের জন্য একটি মনিটরিং সলিউশন এবং IRC-স্টাইল আউটবাউন্ড সংযোগের জন্য সতর্কতা স্থাপনের পরামর্শ দেয়। অস্বাভাবিক পথ থেকে সংক্ষিপ্ত মৃত্যুদন্ডের চক্র সহ ক্রোন কাজগুলিও বড় লাল পতাকা।

প্রশমনের সুপারিশগুলির মধ্যে রয়েছে ssh পাসওয়ার্ড প্রমাণীকরণ নিষ্ক্রিয় করা, প্রোডাকশন ইমেজ থেকে কম্পাইলারগুলি অপসারণ করা, এগ্রেস ফিল্টারিং প্রয়োগ করা, এবং ‘/dev/shm’ থেকে কার্যকর করা সীমাবদ্ধ করা।

আধুনিক আইটি অবকাঠামো ম্যানুয়াল ওয়ার্কফ্লোগুলির চেয়ে দ্রুত চলে।

এই নতুন Tynes গাইডে, শিখুন কিভাবে আপনার দল লুকানো ম্যানুয়াল বিলম্ব কমাতে পারে, স্বয়ংক্রিয় প্রতিক্রিয়ার মাধ্যমে নির্ভরযোগ্যতা উন্নত করতে পারে এবং আপনি ইতিমধ্যেই যে সরঞ্জামগুলি ব্যবহার করছেন তার উপরে বুদ্ধিমান ওয়ার্কফ্লোগুলি তৈরি এবং স্কেল করতে পারে৷