আন্ডারগ্রাউন্ড টেলিগ্রাম চ্যানেল এবং সাইবার ক্রাইম ফোরামগুলি পর্যবেক্ষণকারী ফ্লেয়ার গবেষকরা দেখেছেন যে হুমকি অভিনেতারা দ্রুত প্রুফ-অফ-ধারণার শোষণ, আক্রমণাত্মক সরঞ্জাম এবং সম্প্রতি প্রকাশিত SmarterMail দুর্বলতার সাথে সম্পর্কিত চুরি করা প্রশাসক শংসাপত্রগুলি ভাগ করে নিচ্ছে, যা আক্রমণকারীরা নতুন নিরাপত্তা ফ্লাকে কত দ্রুত অস্ত্র তৈরি করে তার অন্তর্দৃষ্টি প্রদান করে৷

এই ক্রিয়াকলাপটি দুর্বলতাগুলি প্রকাশের কয়েক দিনের মধ্যে ঘটেছিল, হুমকি অভিনেতারা শোষণের কোড ভাগ করে বিক্রি করে এবং CVE-2026-24423 এবং CVE-2026-23760 এর সাথে আপোষকৃত অ্যাক্সেস যুক্ত করে, গুরুতর ত্রুটি যা রিমোট কোড এক্সিকিউশন এবং ইমেল বাইপাস সার্ভারে প্রমাণীকরণ সক্ষম করে।

র্যানসমওয়্যার প্রচারাভিযান সহ বাস্তব-বিশ্বের আক্রমণে এই দুর্বলতাগুলি নিশ্চিত করা হয়েছে, আক্রমণকারীরা কীভাবে কর্পোরেট নেটওয়ার্কগুলিতে প্রাথমিক অ্যাক্সেস পয়েন্ট হিসাবে ইমেল অবকাঠামোকে ক্রমবর্ধমানভাবে লক্ষ্য করে, তাদের পরবর্তীতে স্থানান্তরিত করতে এবং একটি অবিচ্ছিন্ন পা রাখার অনুমতি দেয়।

CVE-2026-24423 এবং CVE-2026-23760: সমালোচনামূলক RCE এবং auth বাইপাস দুর্বলতা

সম্প্রতি প্রকাশ করা বেশ কিছু SmarterMail দুর্বলতা একটি ঝড় তৈরি করেছে যা প্ল্যাটফর্মটিকে আক্রমণকারীদের কাছে অত্যন্ত আকর্ষণীয় করে তুলেছে। তাদের মধ্যে, CVE-2026-24423 একটি জটিল আনপ্যাচড রিমোট কোড এক্সিকিউশন ত্রুটি হিসাবে দাঁড়িয়েছে যা 9511 তৈরির আগে সংস্করণগুলিকে প্রভাবিত করে।

9.3 এর CVSS স্কোর সহ এবং ব্যবহারকারীর কোনো ইন্টারঅ্যাকশনের প্রয়োজন নেই, ত্রুটিটি অটোমেশন, বৃহৎ-স্কেল স্ক্যানিং এবং বৃহৎ-স্কেল শোষণ প্রচারণার জন্য বিশেষভাবে উপযুক্ত।

সমান্তরালভাবে, অতিরিক্ত দুর্বলতা CVE-2026-23760 (CVSS 9.3) এর মধ্যে রয়েছে প্রমাণীকরণ বাইপাস এবং পাসওয়ার্ড রিসেট লজিক ত্রুটি। এটি আক্রমণকারীদের অ্যাডমিনিস্ট্রেটর শংসাপত্রগুলি পুনরায় সেট করতে বা প্ল্যাটফর্মে বিশেষ সুবিধাপ্রাপ্ত অ্যাক্সেস লাভ করতে দেয়। গবেষণা আরও দেখায় যে আক্রমণকারীরা মুক্তির কয়েক দিনের মধ্যে এই দুর্বলতাগুলি সনাক্ত করতে এবং অস্ত্র তৈরি করার জন্য দ্রুত রিভার্স-ইঞ্জিনিয়ারযুক্ত প্যাচ ছিল।

একত্রিত হলে, এই সমস্যাগুলি সম্পূর্ণ সার্ভার টেকওভারের পরিস্থিতি সক্ষম করে, যেখানে আক্রমণকারীরা অ্যাপ্লিকেশন-স্তরের অ্যাক্সেস থেকে অপারেটিং সিস্টেম নিয়ন্ত্রণ লাভ করতে পারে এবং সংযুক্ত পরিবেশে সম্ভাব্য ডোমেন-স্তরের আপস করতে পারে।

আক্রমণকারীর দৃষ্টিকোণ থেকে, এই সংমিশ্রণটি আদর্শ: SmarterMail হল একটি নেটওয়ার্ক-প্রকাশিত পরিষেবা, প্রায়ই এন্টারপ্রাইজ পরিবেশের মধ্যে একটি উচ্চ বিশ্বাসের স্থিতি ধারণ করে এবং অনেক ক্ষেত্রে EDR দ্বারা সুরক্ষিত এন্ডপয়েন্ট সিস্টেমের তুলনায় কম আক্রমনাত্মকভাবে পর্যবেক্ষণ করা হয়।

একবার প্রুফ-অফ-কনসেপ্ট এক্সপ্লয়েট কোড উপলব্ধ হলে, শোষণগুলি দ্রুত কার্যকর করা যেতে পারে – যার অর্থ দুর্বলতা প্রকাশ থেকে র্যানসমওয়্যার স্থাপনার সময়সীমা কয়েক দিনের মধ্যে হ্রাস করা যেতে পারে।

SmarterTools তার নিজস্ব পণ্য ত্রুটি দ্বারা লঙ্ঘন, ransomware গ্রুপ অনুসরণ করে

সাম্প্রতিক ঘটনাগুলি দেখায় কিভাবে এই পাইপলাইন কাজ করে।

একটি SmarterTools রিপোর্ট অনুসারে, SmarterTools লঙ্ঘন 2026 সালের জানুয়ারিতে ঘটেছিল যখন আক্রমণকারীরা তাদের নেটওয়ার্কের ভিতরে উন্মুক্ত একটি অভ্যন্তরীণ VM-এ চলমান একটি আনপ্যাচড SmarterMail সার্ভার ব্যবহার করেছিল।

আপোস করা পরিবেশের মধ্যে রয়েছে অফিস এবং ল্যাবরেটরি নেটওয়ার্ক এবং অ্যাক্টিভ ডিরেক্টরির মাধ্যমে সংযুক্ত একটি ডেটা-সেন্টার সেগমেন্ট, যেখানে আক্রমণকারীরা পার্শ্ববর্তীভাবে চলে গিয়েছিল এবং প্রায় এক ডজন উইন্ডোজ সার্ভারকে প্রভাবিত করেছিল।

কোম্পানি ক্ষতিগ্রস্ত পরিকাঠামো বন্ধ করে দিয়েছে, ব্যাকআপ থেকে সিস্টেম পুনরুদ্ধার করেছে, শংসাপত্র ঘোরিয়েছে এবং কিছু Windows/AD নির্ভরতা সরিয়ে দিয়েছে। এটি বলার পরে, এটি জানা গেছে যে মূল গ্রাহক পরিষেবা এবং ডেটা প্রভাবিত হয়নি। আক্রমণকারীরা অভ্যন্তরীণ নেটওয়ার্কে অ্যাক্সেস লাভ করেছিল এবং সাধারণ র্যানসমওয়্যার-স্টাইলের শোষণ অনুসরণ করে পরবর্তী পদক্ষেপের চেষ্টা করেছিল; নেটওয়ার্ক ফ্র্যাগমেন্টেশনের কারণে এটি সফল হয়নি।

ব্লিপিং কম্পিউটার দ্বারা প্রকাশিত অন্য একটি তদন্তে, র্যানসমওয়্যার অপারেটররা SmarterMail দুর্বলতার মাধ্যমে প্রাথমিক অ্যাক্সেস পেয়েছে এবং এনক্রিপশন পেলোড, একটি ক্লাসিক সম্পর্কিত আচরণ প্যাটার্ন ট্রিগার করার আগে অপেক্ষা করেছিল।

এই প্যাটার্ন গুরুত্বপূর্ণ:

- ইমেল সার্ভার দুর্বলতার মাধ্যমে প্রাথমিক অ্যাক্সেস

- শংসাপত্র সংগ্রহ বা টোকেন নিষ্কাশন

- সক্রিয় ডিরেক্টরির মাধ্যমে পার্শ্বীয় আন্দোলন

- নির্ধারিত ক্রিয়া বা DFIR সরঞ্জামগুলির অপব্যবহারের মাধ্যমে অধ্যবসায়

- স্টেজিং পিরিয়ডের পরে Ransomware স্থাপনা

কিছু প্রচারাভিযান ওয়ারলক র্যানসমওয়্যার গ্রুপের সাথে যুক্ত করা হয়েছে, যা জাতি-রাষ্ট্র-সংযুক্ত কার্যকলাপ গোষ্ঠীর সাথে ওভারল্যাপ দেখেছে।

ফ্লেয়ার আন্ডারগ্রাউন্ড ফোরাম এবং টেলিগ্রাম চ্যানেলগুলি নিরীক্ষণ করে যেখানে হুমকি অভিনেতারা প্রকাশের কয়েক ঘন্টার মধ্যে PoC, শোষণ এবং আপসকৃত প্রমাণপত্র ভাগ করে নেয়।

আপনার পরিকাঠামো যখন র্যানসমওয়্যার অপারেটরদের দ্বারা আপোস করা বা লক্ষ্যবস্তু করা হয় তখন প্রাথমিক সতর্কতা পান।

বিনামূল্যে ট্রায়াল শুরু করুন

ইমেল সার্ভার: পরিচয় পরিকাঠামো আক্রমণকারীরা প্রথমে লক্ষ্য করে

ইমেল সার্ভারগুলি বিশ্বাস এবং দৃশ্যমানতার অনন্য সংযোগস্থলে বসে।

তারা প্রায়ই প্রদান করে:

- ডোমেন প্রমাণীকরণ টোকেন

- পাসওয়ার্ড রিসেট ক্ষমতা

- বাহ্যিক যোগাযোগ চ্যানেল

- অভ্যন্তরীণ যোগাযোগ গ্রাফ অ্যাক্সেস

- পরিচয় এবং ডিরেক্টরি পরিষেবাগুলির সাথে একীকরণ

আক্রমণকারীরা বুঝতে পারে যে ইমেল ইকোসিস্টেম মাল্টি-ফ্যাক্টর প্রমাণীকরণ চেইনের উপর নির্ভর করে যেখানে একটি দুর্বল লিঙ্ক সামগ্রিক বিশ্বাস ভঙ্গ করতে পারে। ইমেল পরিকাঠামোর সাথে আপস করুন এবং আপনি কার্যকরভাবে পরিচয়ের সাথে আপস করবেন।

শোডানে 1,200+ দুর্বল সার্ভার চিহ্নিত করা হয়েছে

আমরা Shodan-এ ~34,000 সার্ভার খুঁজে পেয়েছি যাতে SmarterMail চালানোর লক্ষণ রয়েছে। 34,000 এর মধ্যে 17,754টি ছিল অনন্য সার্ভার।

এই সার্ভারগুলির আরও পরিদর্শন প্রকাশ করে যে 1,185 প্রমাণীকরণ বাইপাস বা RCE ত্রুটিগুলির জন্য ঝুঁকিপূর্ণ৷ অন্যান্য প্রকাশনা ~6,000 দুর্বল সার্ভার সম্পর্কে কথা বলে।

এই 1,185 সার্ভারের ভূ-অবস্থান বিশ্লেষণ মার্কিন আধিপত্য দেখায়:

আইএসপি এবং সংস্থাগুলির আরও একটি বিশ্লেষণ ওপেন SmarterMail সার্ভার, অনেক স্ব-হোস্ট করা অ্যাডমিন প্যানেল, শেয়ার্ড হোস্টিং, VPS প্রদানকারী এবং সাধারণ উদ্দেশ্যের ক্লাউড নেটওয়ার্কগুলির একটি খুব বৈচিত্র্যপূর্ণ বিতরণ দেখায়, যা প্রতিষ্ঠানের পরিবর্তে ব্যক্তিদের দ্বারা মোতায়েন দ্বারা চিহ্নিত করা হয়।

এটি ইঙ্গিত দিতে পারে যে গত সপ্তাহে শক্তিশালী নিরাপত্তা প্রচারের পরে, সংস্থাগুলি দ্রুত প্রতিক্রিয়া দেখিয়েছিল এবং এই আক্রমণের পৃষ্ঠকে অবরুদ্ধ করেছিল।

আন্ডারগ্রাউন্ড ফোরাম প্রকাশের কয়েক দিনের মধ্যে শোষণ শেয়ার করে

ভূগর্ভস্থ ইকোসিস্টেমগুলি এই ধরনের প্রকাশনাগুলিতে দ্রুত প্রতিক্রিয়া দেখায়। CVEগুলি জানুয়ারির প্রথম দিকে প্রকাশিত হয়েছিল, এবং একই দিনে, এই দুর্বলতার উল্লেখ এবং উল্লেখ ছিল। আজ পর্যন্ত, আমরা কয়েক ডজন প্রকাশনা এবং এই দুর্বলতার উল্লেখ দেখেছি।

গুরুতর দুর্বলতার ক্ষেত্রে এটি স্বাভাবিক ভূগর্ভস্থ আচরণ।

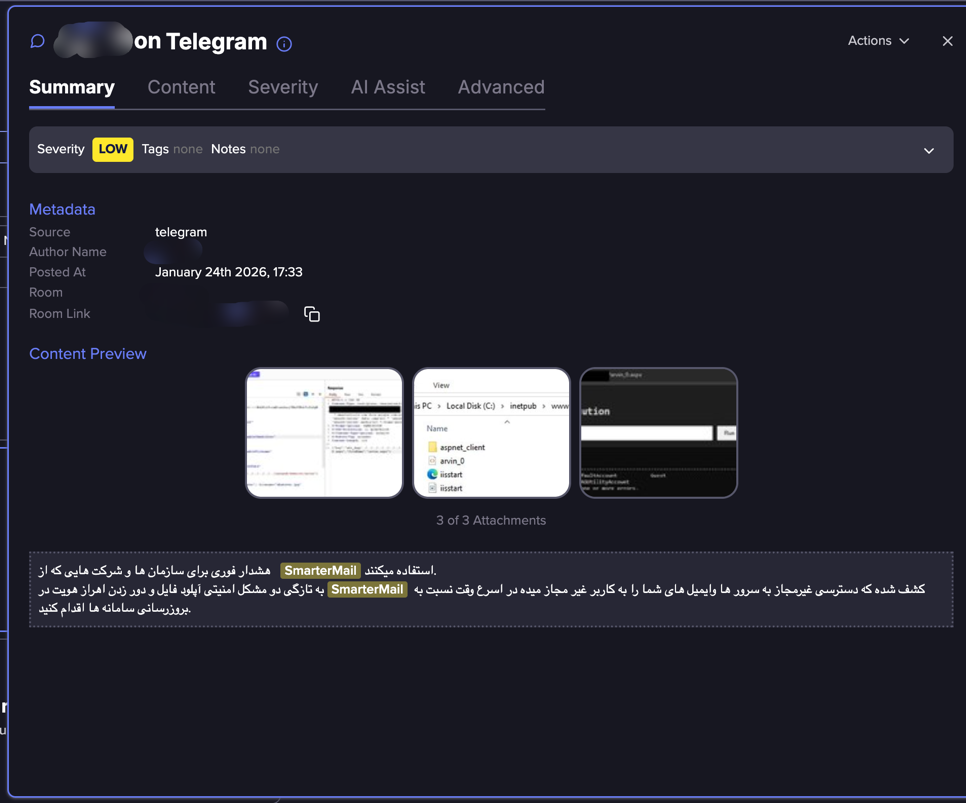

আমরা আরও কিছু দূষিত রেফারেন্স লক্ষ্য করেছি। প্রথম প্রকাশের কয়েক দিন পরে, ধারণার প্রমাণ বা দুর্বলতা শোষণের উল্লেখ ছিল। উদাহরণস্বরূপ, একটি আরবি-ভাষী টেলিগ্রাম চ্যানেল PoC দেখায়।

আপনি কীভাবে হুমকি অভিনেতা ধারণার প্রমাণ দেখাচ্ছেন তাও দেখতে পারেন:

এবং আরেকটি হুমকি অভিনেতা এই দুর্বলতার ধারণার প্রমাণ দেখাচ্ছে:

একটি স্প্যানিশ-ভাষী টেলিগ্রাম গ্রুপে, আমরা একটি আক্রমণাত্মক নিরাপত্তা সরঞ্জামের একটি উল্লেখ দেখেছি:

অন্য একটি টেলিগ্রাম গ্রুপে, আমরা প্রশাসকের শংসাপত্রের একটি ডাটা ডাম্প দেখেছি, যা একটি আপস করা SmarterMail সার্ভার থেকে এসেছে:

লিঙ্কগুলির একটিতে অ্যাক্সেস করার সময়, আপনি প্রকৃতপক্ষে প্রশাসক শংসাপত্রের একটি দীর্ঘ তালিকা এবং সেগুলির অন্তর্গত ডোমেনগুলি (বা লগইনগুলি) দেখতে পাবেন৷

CISA ransomware প্রচারাভিযানে সক্রিয় শোষণ নিশ্চিত করে

এই দুর্বলতাগুলি 2026 সালের প্রথম দিকে প্রকাশিত হয়েছিল৷ সক্রিয় র্যানসমওয়্যার শোষণের নিশ্চিতকরণের পরে, CISA 2026 সালের ফেব্রুয়ারির শুরুতে পরিচিত শোষিত দুর্বলতার তালিকায় CVE-2026-24423 যুক্ত করেছে৷

এটি নিশ্চিত করে যে আক্রমণকারীরা নতুন আবিষ্কৃত সমালোচনামূলক RCE-সম্পর্কিত দুর্বলতাগুলিকে কাজে লাগাতে দ্রুত:

- দুর্বলতা প্রকাশ

- POC লিখিত এবং মুক্তি

- ভর স্ক্যানিং অপারেশন

- অস্ত্রায়ন: ডেটা অনুপ্রবেশ, র্যানসমওয়্যার ইত্যাদি।

টাইমলাইন মাস/সপ্তাহ থেকে দিনে সঙ্কুচিত হচ্ছে।

র্যানসমওয়্যার অ্যাক্সেস থেকে কীভাবে ইমেল অবকাঠামো রক্ষা করবেন

অনেক সংস্থা এখনও ইমেল সার্ভারকে “অ্যাপ্লিকেশন-অনলি অবকাঠামো” হিসাবে বিবেচনা করে। ওয়েল, তারা না!

এগুলি হল পরিচয় পরিকাঠামো যা নিম্নলিখিত অনেকগুলি আক্রমণ ভেক্টরকে সক্ষম করে, সেইসাথে গোপনীয়তা এবং ব্যবসায়িক যুক্তি ধারণ করে। প্রতিরক্ষামূলক অগ্রাধিকার অন্তর্ভুক্ত করা উচিত:

- প্যাচ জরুরী: সমালোচনামূলক ইমেল সার্ভারের দুর্বলতাগুলিকে ডোমেন কন্ট্রোলার দুর্বলতার মতো বিবেচনা করা উচিত।

- আইডেন্টিটি টেলিমেট্রি: সংস্থাগুলির এই পরিবেশগুলি পর্যবেক্ষণ করা উচিত:

- প্রশাসক পাসওয়ার্ড পুনরায় সেট করুন

- API বহিরাগত হোস্ট কল

- মেল সার্ভার থেকে অপ্রত্যাশিত আউটবাউন্ড HTTP

- নেটওয়ার্ক বিভাজন: ইমেল পরিকাঠামোর কখনই অভ্যন্তরীণ নেটওয়ার্কে সীমাবদ্ধ অ্যাক্সেস থাকা উচিত নয়।

- হুমকি শিকার অনুশীলন:

- API অপব্যবহারের ধরণ

- কাজের অধ্যবসায়

- ডিএফআইআর ফ্রেমওয়ার্ক বা রিমোট অ্যাডমিন টুলের মতো অপ্রত্যাশিত টুলিং

ইমেল সার্ভার হল পরিচয় পরিকাঠামো — সে অনুযায়ী তাদের রক্ষা করুন

SmarterMail কেসগুলি আবারও দেখায় কিভাবে আধুনিক সাইবার ক্রাইম অপারেশনগুলি তাদের চলমান অপারেশনগুলিতে নতুন আবিষ্কৃত প্রাথমিক অ্যাক্সেসকে একীভূত করতে দ্রুত।

এটি আধুনিক সংস্থায় ইমেল সার্ভারের গুরুত্বপূর্ণ ভূমিকার উপর পুনরায় জোর দেয়:

- পরিচয় দালাল

- নোঙ্গর বিশ্বাস

- ব্যবসায়িক যুক্তি

- সাইবার ক্রাইম ফলো-আপের জন্য অমূল্য রিকনেসান্স ডেটা

যে সংস্থাগুলি তাদের কেবল “মেসেজিং সিস্টেম” হিসাবে বিবেচনা করে চলেছে তারা নতুন প্রজন্মের অনুপ্রবেশ পাইপলাইনের জন্য দুর্বল থাকবে।

আমাদের বিনামূল্যে ট্রায়াল জন্য সাইন আপ করে আরো জানুন.

স্পনসর এবং ফ্লেয়ার দ্বারা লিখিত.