একাধিক রাষ্ট্রীয় পৃষ্ঠপোষকতা এবং আর্থিকভাবে অনুপ্রাণিত হুমকি অভিনেতারা প্রাথমিকভাবে অ্যাক্সেস পেতে এবং বিভিন্ন দূষিত পেলোড বিতরণ করতে WinRAR-এ CVE-2025-8088 উচ্চ-তীব্র দুর্বলতাকে কাজে লাগাচ্ছে।

নিরাপত্তা সমস্যা হল একটি পাথ ট্রাভার্সাল ত্রুটি যা অল্টারনেট ডেটা স্ট্রীম (ADS) কে অবাধ অবস্থানে দূষিত ফাইল লিখতে সাহায্য করে। আক্রমণকারীরা অতীতে উইন্ডোজ স্টার্টআপ ফোল্ডারে ম্যালওয়্যার লাগানোর জন্য এর সুবিধা নিয়েছে, রিবুট জুড়ে অবিচল থাকার জন্য।

সাইবারসিকিউরিটি কোম্পানি ESET-এর গবেষকরা দুর্বলতা আবিষ্কার করেছেন এবং 2025 সালের আগস্টের প্রথম দিকে রিপোর্ট করেছেন যে রাশিয়া-সংযুক্ত গ্রুপ রমকম শূন্য-দিনের আক্রমণে এটিকে কাজে লাগাচ্ছে।

আজকের একটি প্রতিবেদনে, Google থ্রেট ইন্টেলিজেন্স গ্রুপ (GTIG) বলেছে যে শোষণটি 18 জুলাই, 2025 এ শুরু হয়েছিল এবং আজও রাষ্ট্র-সমর্থিত গুপ্তচরবৃত্তি অভিনেতা এবং নিম্ন-স্তরের, আর্থিকভাবে অনুপ্রাণিত সাইবার অপরাধীদের দ্বারা অব্যাহত রয়েছে।

“শোষণ শৃঙ্খল প্রায়শই আর্কাইভের ভিতরে একটি ডিকয় ফাইলের ADS-এর মধ্যে দূষিত ফাইল লুকিয়ে রাখে।

“যদিও ব্যবহারকারী সাধারণত সংরক্ষণাগারের মধ্যে একটি পিডিএফের মতো একটি জাল নথি দেখেন, সেখানে দূষিত এডিএস এন্ট্রিও রয়েছে, যার মধ্যে কিছু লুকানো পেলোড রয়েছে এবং অন্যগুলিতে ডামি ডেটা রয়েছে,” গুগল গবেষকরা ব্যাখ্যা করেছেন৷

খোলা হলে, WinRAR ডাইরেক্টরি ট্রাভার্সাল ব্যবহার করে ADS পেলোড বের করে, প্রায়শই LNK, HTA, BAT, CMD, বা স্ক্রিপ্ট ফাইলগুলিকে পিছনে ফেলে যা ব্যবহারকারীর লগইন করার সময় কার্যকর করা হয়।

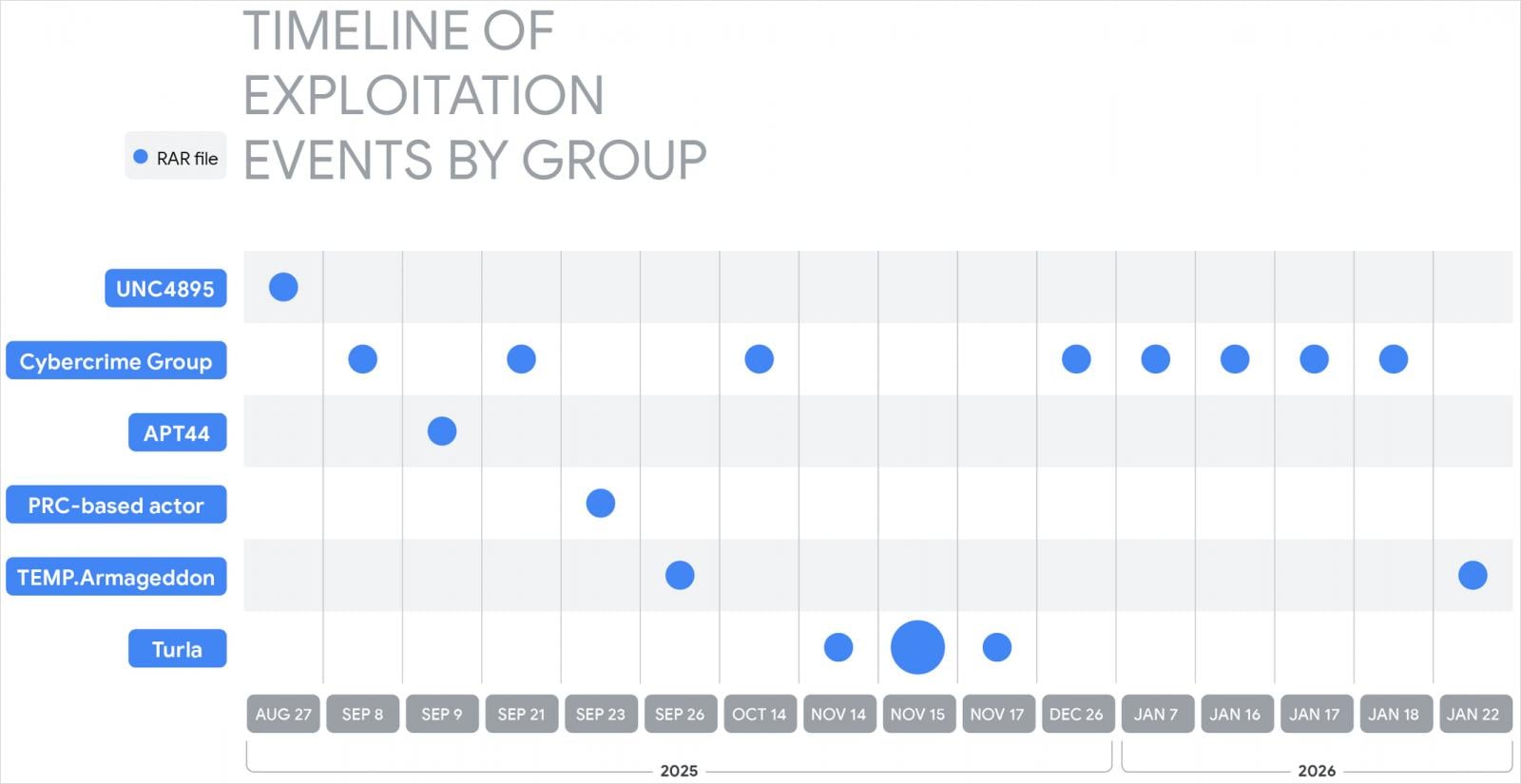

Google গবেষকরা CVE-2025-8088 ব্যবহার করে যে রাষ্ট্রীয় পৃষ্ঠপোষকতা হুমকির অভিনেতাদের পর্যবেক্ষণ করেছেন তা হল:

- UNC4895 (RomCom/CIGAR) ইউক্রেনীয় সামরিক ইউনিটগুলিতে স্পিয়ারফিশিংয়ের মাধ্যমে NESTPACKER (Snipbot) বিতরণ করছে৷

- APT44 (FROZENBARENTS) ফলো-অন ডাউনলোডের জন্য ক্ষতিকারক LNK ফাইল এবং ইউক্রেনীয়-ভাষা ডিকো ব্যবহার করছে।

- TEMP.Armageddon (CARPATHIAN) HTA ডাউনলোডারদের স্টার্টআপ ফোল্ডারে ড্রপ করছে (2026 সাল পর্যন্ত কার্যক্রম চালিয়ে যাবে)।

- Turla (SUMMIT) ইউক্রেনীয় সামরিক থিম ব্যবহার করে StockStay ম্যালওয়্যার স্যুট বিতরণ করছে।

- চীনের সাথে যুক্ত অভিনেতারা POISONIVY মোতায়েন করার জন্য শোষণ ব্যবহার করছে, যা একটি BAT ফাইলের ছদ্মবেশে রয়েছে যা অতিরিক্ত পেলোড ডাউনলোড করে।

সূত্র: গুগল

Google আর্থিকভাবে অনুপ্রাণিত অভিনেতারা XWorm এবং AsyncRAT, টেলিগ্রাম বট-নিয়ন্ত্রিত ব্যাকডোর এবং ক্রোম ব্রাউজারের জন্য ক্ষতিকারক ব্যাঙ্কিং এক্সটেনশনের মতো পণ্য দূরবর্তী অ্যাক্সেসের সরঞ্জাম এবং তথ্য চুরিকারী বিতরণ করার জন্য WinRAR পাথ-ট্রাভার্সাল ত্রুটিকে কাজে লাগাচ্ছে।

এই সমস্ত হুমকি অভিনেতারা বিশেষ সরবরাহকারীদের কাছ থেকে শোষণ পেয়েছেন বলে মনে করা হয়, যেমন একজন “জিরোপ্লেয়ার” উপনাম ব্যবহার করে যিনি গত জুলাইয়ে WinRAR শোষণের বিজ্ঞাপন দিয়েছিলেন।

একই হুমকি অভিনেতা গত বছরে বেশ কয়েকটি উচ্চ-মূল্যের শোষণও বাজারজাত করেছেন, যার মধ্যে মাইক্রোসফ্ট অফিস স্যান্ডবক্স, কর্পোরেট VPN RCE, উইন্ডোজ লোকাল প্রিভিলেজ বৃদ্ধি এবং নিরাপত্তা সমাধানের জন্য বাইপাস (EDR, অ্যান্টিভাইরাস) সহ $80,000,000 এবং $3000 এর মধ্যে দামে বিক্রি করা হয়েছে।

Google মন্তব্য করে যে এটি শোষণের উন্নয়নের পণ্যীকরণকে প্রতিফলিত করে, যা সাইবার আক্রমণের জীবনচক্রে গুরুত্বপূর্ণ, আক্রমণকারীদের জন্য ঘর্ষণ এবং জটিলতা হ্রাস করে এবং কম সময়ে আনপ্যাচড সিস্টেমগুলিকে লক্ষ্য করতে সক্ষম করে।

যেহেতু MCP (মডেল কনটেক্সট প্রোটোকল) LLM-কে টুলস এবং ডেটার সাথে সংযুক্ত করার জন্য মান হয়ে উঠেছে, নিরাপত্তা দলগুলি এই নতুন পরিষেবাগুলিকে সুরক্ষিত করার জন্য দ্রুত অগ্রসর হচ্ছে৷

এই বিনামূল্যের চিট শীটে 7টি সেরা অনুশীলনের রূপরেখা রয়েছে যা আপনি আজ ব্যবহার করা শুরু করতে পারেন।