মাইক্রোসফ্ট ঘোষণা করেছে যে এটি 30 বছরের পুরানো NTLM প্রমাণীকরণ প্রোটোকলকে আসন্ন উইন্ডোজ রিলিজে ডিফল্টভাবে নিষ্ক্রিয় করবে নিরাপত্তা দুর্বলতার কারণে যা প্রতিষ্ঠানগুলিকে সাইবার আক্রমণের মুখোমুখি করে।

NTLM (New Technology LAN Manager-এর জন্য সংক্ষিপ্ত) হল একটি চ্যালেঞ্জ-প্রতিক্রিয়া প্রমাণীকরণ প্রোটোকল যা 1993 সালে Windows NT 3.1 এর সাথে প্রবর্তিত হয়েছিল এবং এটি LAN ম্যানেজার (LM) প্রোটোকলের উত্তরসূরি।

Kerberos NTLM প্রতিস্থাপন করেছে এবং এখন Windows 2000 বা তার পরে চলমান ডোমেন-সংযুক্ত ডিভাইসগুলির জন্য বর্তমান ডিফল্ট প্রোটোকল। যদিও এটি পুরানো উইন্ডোজ সংস্করণগুলিতে ডিফল্ট প্রোটোকল ছিল, NTLM এখনও একটি ফলব্যাক প্রমাণীকরণ পদ্ধতি হিসাবে ব্যবহৃত হয় যখন Kerberos অনুপলব্ধ থাকে, যদিও এটি দুর্বল ক্রিপ্টোগ্রাফি ব্যবহার করে এবং আক্রমণের জন্য ঝুঁকিপূর্ণ।

প্রকাশের পর থেকে, NTLM NTLM রিলে আক্রমণে ব্যাপকভাবে শোষণ করা হয়েছে (যেখানে হুমকি অভিনেতারা বিশেষাধিকার বাড়াতে এবং উইন্ডোজ ডোমেনের উপর সম্পূর্ণ নিয়ন্ত্রণ নেওয়ার জন্য আক্রমণকারী-নিয়ন্ত্রিত সার্ভারের বিরুদ্ধে প্রমাণীকরণের জন্য আপস করা নেটওয়ার্ক ডিভাইসগুলিকে বাধ্য করে)। তা সত্ত্বেও, NTLM এখনও উইন্ডোজ সার্ভারে ব্যবহার করা হয়, যা আক্রমণকারীদের NTLM রিলে আক্রমণ প্রশমনকে বাইপাস করার জন্য Petitpotato, ShadowCoarse, DFSCoarse এবং RemotePotato0 এর মতো দুর্বলতাগুলিকে কাজে লাগাতে দেয়।

NTLM-কে পাস-দ্য-হ্যাশ আক্রমণ দ্বারাও লক্ষ্যবস্তু করা হয়েছে, যেখানে সাইবার অপরাধীরা সিস্টেমের দুর্বলতাকে কাজে লাগায় বা লক্ষ্যযুক্ত সিস্টেম থেকে NTLM হ্যাশ (হ্যাশ করা পাসওয়ার্ড) চুরি করার জন্য দূষিত সফ্টওয়্যার স্থাপন করে। এই হ্যাশ করা পাসওয়ার্ডগুলি আপোসকৃত ব্যবহারকারী হিসাবে প্রমাণীকরণের জন্য ব্যবহার করা হয়, যা আক্রমণকারীদের সংবেদনশীল ডেটা চুরি করতে এবং এটিকে পুরো নেটওয়ার্কে ছড়িয়ে দিতে দেয়।

“অবরুদ্ধ এবং আর স্বয়ংক্রিয়ভাবে ব্যবহৃত হয় না”

বৃহস্পতিবার, পাসওয়ার্ডহীন, ফিশিং-প্রতিরোধী প্রমাণীকরণ পদ্ধতির দিকে বৃহত্তর প্রচেষ্টার অংশ হিসাবে, মাইক্রোসফ্ট ঘোষণা করেছে যে পরবর্তী প্রধান উইন্ডোজ সার্ভার রিলিজে এবং সংশ্লিষ্ট উইন্ডোজ ক্লায়েন্ট সংস্করণগুলিতে NTLM শেষ পর্যন্ত ডিফল্টরূপে নিষ্ক্রিয় করা হবে, যা লিগ্যাসি প্রোটোকল থেকে আরও নিরাপদ Kerberos-ভিত্তিক একটি উল্লেখযোগ্য স্থানান্তর চিহ্নিত করবে।

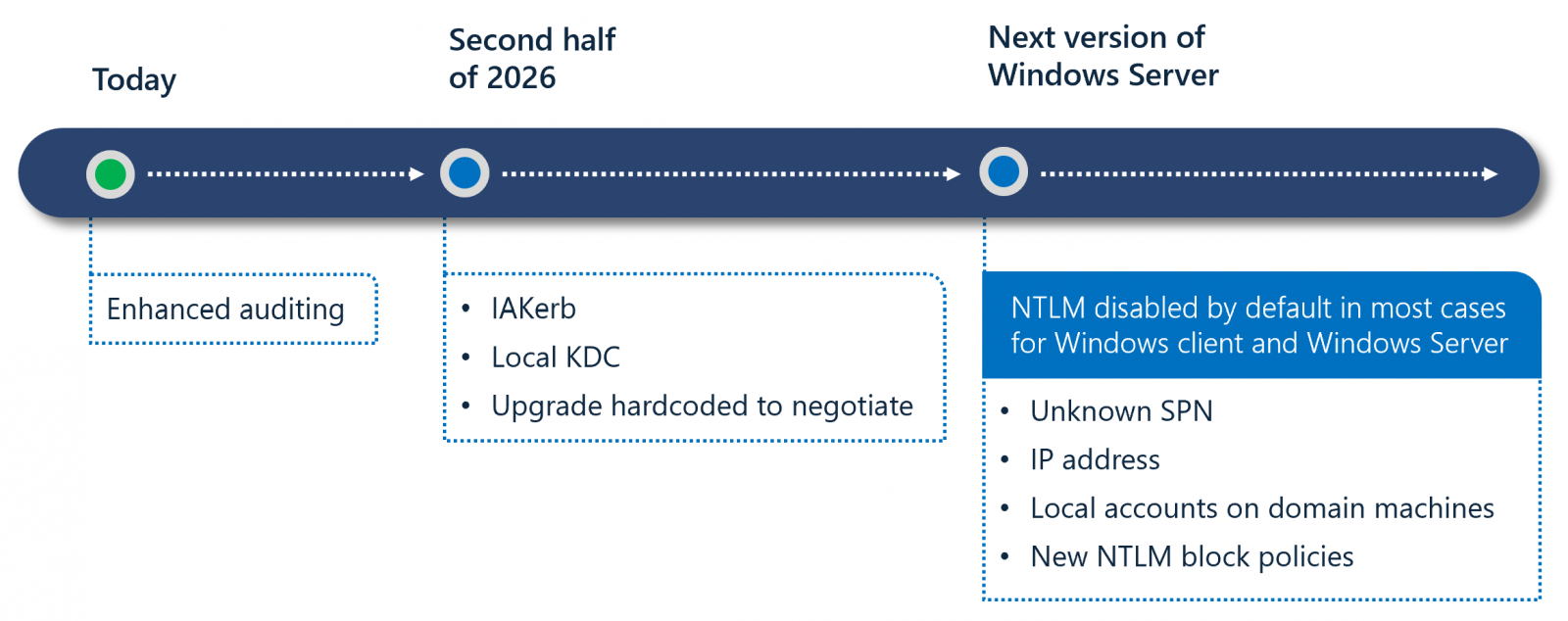

মাইক্রোসফ্ট এনটিএলএম-সম্পর্কিত ঝুঁকিগুলি হ্রাস করার জন্য বিঘ্ন হ্রাস করার জন্য ডিজাইন করা একটি তিন-ফেজ রূপান্তর পরিকল্পনার রূপরেখাও দিয়েছে। প্রথম ধাপে, অ্যাডমিনিস্ট্রেটররা Windows 11 24H2 এবং Windows Server 2025-এ উপলব্ধ উন্নত অডিটিং সরঞ্জামগুলি ব্যবহার করতে সক্ষম হবেন যেখানে NTLM এখনও ব্যবহার করা হচ্ছে তা সনাক্ত করতে।

দ্বিতীয় পর্যায়, 2026 সালের দ্বিতীয়ার্ধের জন্য নির্ধারিত, NTLM ফলব্যাককে ট্রিগার করে এমন সাধারণ পরিস্থিতিগুলির সমাধান করার জন্য IAKerb এবং একটি স্থানীয় কী বিতরণ কেন্দ্রের মতো নতুন বৈশিষ্ট্যগুলি প্রবর্তন করবে।

ধাপ তিন ভবিষ্যতের রিলিজে ডিফল্টরূপে নেটওয়ার্ক NTLM নিষ্ক্রিয় করবে, যদিও প্রোটোকলটি অপারেটিং সিস্টেমে উপস্থিত থাকবে এবং প্রয়োজনে নীতি নিয়ন্ত্রণের মাধ্যমে স্পষ্টভাবে পুনরায় সক্রিয় করা যেতে পারে।

মাইক্রোসফ্ট বলেছে, “ডিফল্টরূপে NTLM নিষ্ক্রিয় করার অর্থ উইন্ডোজ থেকে NTLM সম্পূর্ণরূপে অপসারণ করা নয়। পরিবর্তে, এর মানে হল যে Windows একটি সুরক্ষিত-বাই-ডিফল্ট অবস্থায় বিতরণ করা হবে যেখানে নেটওয়ার্ক NTLM প্রমাণীকরণ ব্লক করা হয়েছে এবং আর স্বয়ংক্রিয়ভাবে ব্যবহার করা হবে না।”

“OS আধুনিক, আরও সুরক্ষিত Kerberos-ভিত্তিক বিকল্পগুলিকে অগ্রাধিকার দেবে৷ উপরন্তু, সাধারণ উত্তরাধিকার পরিস্থিতিগুলি স্থানীয় KDC এবং IAkerb (প্রি-রিলিজ) এর মতো নতুন আসন্ন ক্ষমতার মাধ্যমে সমাধান করা হবে৷”

মাইক্রোসফ্ট প্রথম 2023 সালের অক্টোবরে NTLM প্রমাণীকরণ প্রোটোকলটি অবসর নেওয়ার পরিকল্পনা ঘোষণা করেছিল, উল্লেখ করে যে এটি প্রশাসকদের তাদের পরিবেশে NTLM ব্যবহার নিরীক্ষণ এবং সীমাবদ্ধ করার ক্ষেত্রে আরও নমনীয়তা দিতে ব্যবস্থাপনা নিয়ন্ত্রণগুলি প্রসারিত করতে চায়।

এটি 2024 সালের জুলাই মাসে আনুষ্ঠানিকভাবে উইন্ডোজ এবং উইন্ডোজ সার্ভারে NTLM প্রমাণীকরণকে প্রত্যাখ্যান করেছে, ভবিষ্যতের সমস্যাগুলি রোধ করার জন্য ডেভেলপারদের কার্বেরোসে স্থানান্তর বা আলোচনার প্রমাণীকরণের পরামর্শ দিয়েছে।

মাইক্রোসফ্ট 2010 সাল থেকে ডেভেলপারদের তাদের অ্যাপে NTLM ব্যবহার বন্ধ করার জন্য সতর্ক করে আসছে এবং Windows অ্যাডমিনিস্ট্রেটরদের পরামর্শ দিচ্ছে NTLM অক্ষম করতে বা অ্যাক্টিভ ডিরেক্টরি সার্টিফিকেট সার্ভিসেস (AD CS) ব্যবহার করে NTLM রিলে আক্রমণ প্রতিরোধ করতে তাদের সার্ভার কনফিগার করতে।

যেহেতু MCP (মডেল কনটেক্সট প্রোটোকল) LLM-কে টুলস এবং ডেটার সাথে সংযুক্ত করার জন্য মান হয়ে উঠেছে, নিরাপত্তা দলগুলি এই নতুন পরিষেবাগুলিকে সুরক্ষিত করার জন্য দ্রুত অগ্রসর হচ্ছে৷

এই ফ্রি চিট শীটটি 7টি সেরা অনুশীলনের রূপরেখা দেয় যা আপনি আজ ব্যবহার করা শুরু করতে পারেন।