বেশিরভাগ এন্টারপ্রাইজের কাজ এখন ব্রাউজারে হয়। SaaS অ্যাপ্লিকেশন, পরিচয় প্রদানকারী, অ্যাডমিন কনসোল এবং এআই টুলগুলি এটিকে ডেটা অ্যাক্সেস করার এবং কাজ করার জন্য প্রাথমিক ইন্টারফেস তৈরি করেছে।

তবুও ব্রাউজারটি বেশিরভাগ নিরাপত্তা আর্কিটেকচারের পেরিফেরাল থেকে যায়। তদন্ত এবং তদন্ত এখনও এন্ডপয়েন্ট, নেটওয়ার্ক এবং ইমেলের উপর ফোকাস করে, যা ব্রাউজারের চারপাশে স্তর, এর ভিতরে নয়।

ফলাফল একটি ক্রমবর্ধমান সংযোগ বিচ্ছিন্ন হয়. যখন কর্মচারী-মুখী হুমকি দেখা দেয়, নিরাপত্তা দলগুলি প্রায়ই একটি মৌলিক প্রশ্নের উত্তর দিতে লড়াই করে: ব্রাউজারে আসলে কী ঘটে?

এই পার্থক্যটি আধুনিক আক্রমণের একটি সম্পূর্ণ শ্রেণিকে সংজ্ঞায়িত করে।

Keep Aware-এ, আমরা এটিকে আক্রমণকারীদের জন্য “নিরাপদ আশ্রয়” সমস্যা বলি, যেখানে লক্ষ্য এখন ব্যর্থতার কেন্দ্রবিন্দুতে পরিণত হয়েছে।

2026 সালে দেখা ব্রাউজার আক্রমণ সম্পর্কে সামান্য প্রচলিত প্রমাণ রয়ে গেছে

এমন কোন একক প্রযুক্তি নেই যা ব্রাউজার আক্রমণের সাথে মোকাবিলা করা কঠিন করে তোলে। এর কারণ হল একাধিক ধরনের আক্রমণ একটি একক দৃশ্যমানতার ব্যবধানে ভেঙে পড়ে। আমরা 2026 সালে এই আক্রমণগুলি দেখতে থাকব:

ক্লিকফিক্স এবং ইউআই-চালিত সামাজিক প্রকৌশল

সম্ভবত 2025 সালে সবচেয়ে বড় ব্রাউজার-চালিত আক্রমণ ভেক্টর, ব্যবহারকারীদের জাল ব্রাউজার বার্তা দ্বারা নির্দেশিত করা হয় বা নিজেরাই সংবেদনশীল তথ্য কপি, পেস্ট বা জমা দেওয়ার জন্য অনুরোধ করা হয়। কোনও পেলোড বিতরণ করা হয়নি, কোনও শোষণ করা হয়নি, কেবলমাত্র সাধারণ ব্যবহারকারীর ক্রিয়া যা সনাক্তকরণের প্রায় কোনও চিহ্ন বাকি রাখে না।

দূষিত এক্সটেনশন

আপাতদৃষ্টিতে বৈধ এক্সটেনশনগুলি ইচ্ছাকৃতভাবে ইনস্টল করা হয় এবং তারপর নীরবে পৃষ্ঠার বিষয়বস্তু পরিদর্শন করে, ফর্ম ইনপুট বাধা দেয়, বা ডেটা বের করে দেয়৷ একটি এন্ডপয়েন্ট বা নেটওয়ার্ক দৃষ্টিকোণ থেকে, সবকিছু স্বাভাবিক ব্রাউজার আচরণ বলে মনে হয়। পরে যখন প্রশ্ন ওঠে, তখন এক্সটেনশনটি আসলে কী করেছিল তার খুব কম রেকর্ড ছিল।

ম্যান-ইন-দ্য-ব্রাউজার (এবং AitB, BitB,…) আক্রমণ

এই আক্রমণগুলি সিস্টেমকে কাজে লাগানোর পরিবর্তে বৈধ ব্রাউজার সেশনের অপব্যবহার করে। শংসাপত্রগুলি সঠিকভাবে প্রবেশ করানো হয়, MFA অনুমোদিত হয়, এবং কার্যকলাপ অনুমোদিত বলে মনে হয়। লগগুলি প্রকৃত ব্যবহারকারী এবং প্রকৃত অধিবেশন নিশ্চিত করে, কিন্তু ব্রাউজার ইন্টারঅ্যাকশন ম্যানিপুলেট বা রিপ্লে করা হয়েছে কিনা তা নয়।

এইচটিএমএল পাচার

প্রথাগত ডাউনলোড এবং পরিদর্শন পয়েন্টগুলিকে বাইপাস করে জাভাস্ক্রিপ্ট ব্যবহার করে ক্ষতিকারক সামগ্রী সরাসরি ব্রাউজারের ভিতরে একত্রিত হয়৷ ব্রাউজারটি প্রত্যাশিতভাবে সামগ্রী রেন্ডার করে, যখন সবচেয়ে গুরুত্বপূর্ণ পদক্ষেপগুলি কখনই প্রথম-শ্রেণীর নিরাপত্তা প্রোগ্রামে পরিণত হয় না।

কেন EDR, ইমেল, এবং SASE ডিজাইন দ্বারা এই আক্রমণগুলি ভুলে যায়

এটি সরঞ্জাম বা দলের ব্যর্থতা নয়। এই সিস্টেমগুলি কী দেখার জন্য ডিজাইন করা হয়েছিল এবং কী ছিল না তার ফলাফল।

EDR শেষ পয়েন্টে প্রসেস, ফাইল এবং মেমরির উপর ফোকাস করে। ইমেল নিরাপত্তা ট্র্যাক বিতরণ, লিঙ্ক এবং সংযুক্তি. SASE এবং প্রক্সি প্রযুক্তি পুরো নেটওয়ার্ক জুড়ে ট্র্যাফিক চলাচলের উপর নীতি প্রয়োগ করে। প্রতিটি পরিচিত দূষিত কার্যকলাপ ব্লক করতে পারে, কিন্তু ব্রাউজারের ভিতরে ব্যবহারকারীর মিথস্ক্রিয়া বোঝার জন্য কোনটিই ডিজাইন করা হয়নি।

যখন ব্রাউজারটি এক্সিকিউশন এনভায়রনমেন্ট হয়ে যায় যেখানে ব্যবহারকারীরা ক্লিক, পেস্ট, আপলোড এবং অনুমোদন করে, তখন প্রতিরোধ এবং সনাক্তকরণ উভয়ই প্রসঙ্গ হারিয়ে ফেলে। অ্যাকশনগুলি অনুমোদিত বা অননুমোদিত হতে পারে, কিন্তু বাস্তবে কী ঘটেছে তা দৃশ্যমান না হলে, নিয়ন্ত্রণগুলি ভোঁতা হয়ে যায় এবং তদন্তগুলি অসম্পূর্ণ হয়৷

যখন ব্রাউজার মিথস্ক্রিয়া দৃশ্যমান হয়, তখন প্রতিরোধ সুনির্দিষ্ট এবং প্রতিরক্ষাযোগ্য হয়ে ওঠে।

দেখুন কিভাবে Keep Aware টিমগুলিকে ঝুঁকিপূর্ণ আচরণ রোধ করতে এবং ক্রমাগত নীতি সংশোধন করতে ব্রাউজার-স্তরের ডেটা ব্যবহার করার অনুমতি দেয়৷

একটি ডেমো অনুরোধ

আমাদের নিজস্ব ব্রাউজার গবেষণা আমাদের বলে কি

এই পার্থক্যটি একটি ব্রাউজার বা স্থাপনার মডেলের মধ্যে সীমাবদ্ধ নয়।

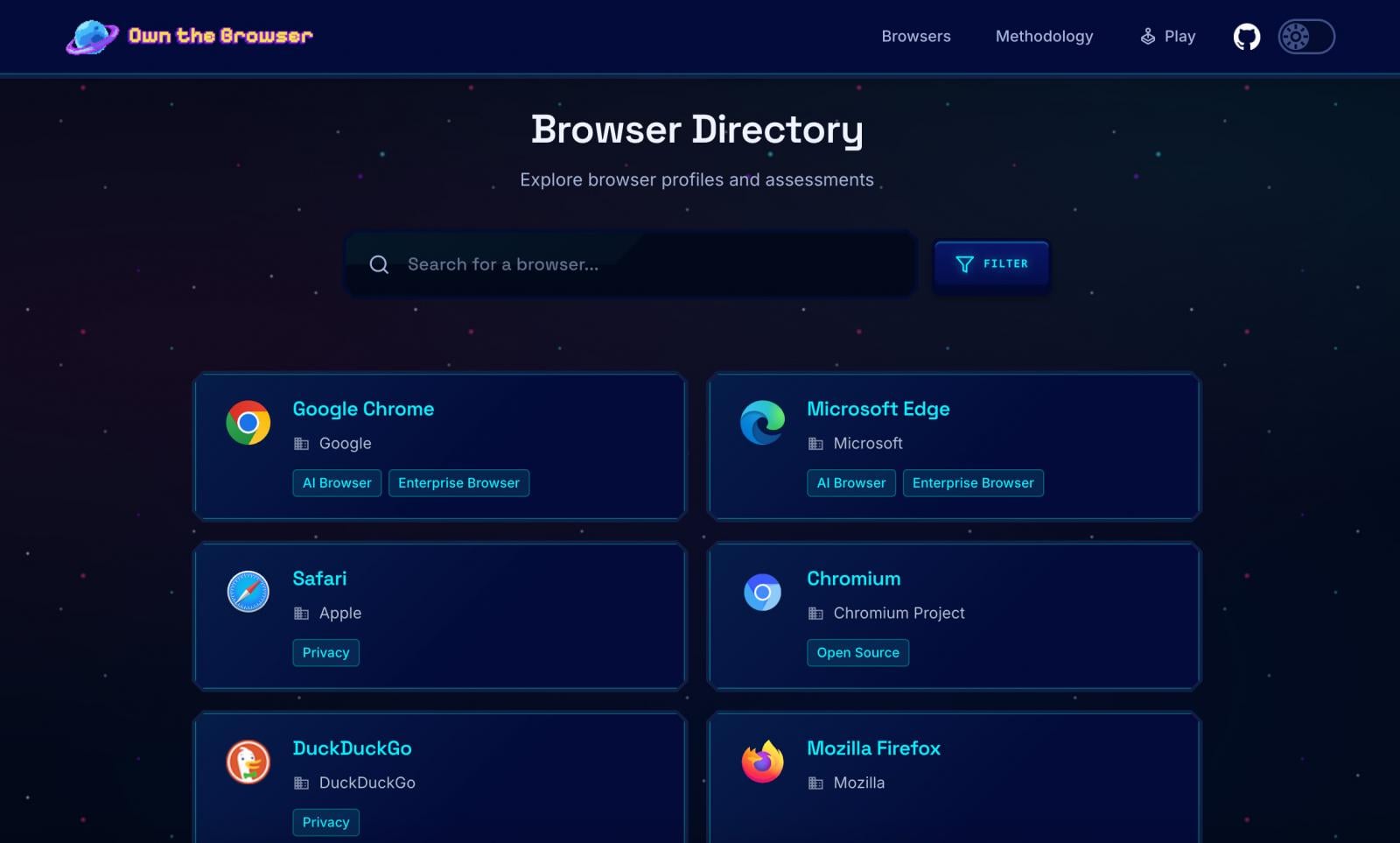

Own the Browser-এর অংশ হিসাবে, একটি বিক্রেতা-নিরপেক্ষ গবেষণা প্রচেষ্টা যা 20টিরও বেশি মূলধারার, এন্টারপ্রাইজ এবং AI-নেটিভ ব্রাউজারগুলিকে মূল্যায়ন করে, আমরা পরীক্ষা করেছি যে ব্রাউজারগুলি বাস্তবে কতটা নিরাপদ এবং নিয়ন্ত্রিত।

যা আবির্ভূত হয়েছিল তা নিয়ন্ত্রণের অভাব ছিল না; এটি ছিল পর্যবেক্ষণযোগ্য আচরণের অভাব যা থেকে তারা নিয়ন্ত্রণ শিখতে পারে।

নীতিগুলি গ্রাহক, এন্টারপ্রাইজ এবং উদীয়মান এআই-নেটিভ ব্রাউজার জুড়ে ব্যাপকভাবে প্রয়োগ করা হয়। যা অনুপস্থিত তা হল বাস্তব ব্যবহারকারীর আচরণে সেই নীতিগুলি কীভাবে কাজ করে তার কাঠামোগত দৃশ্যমানতা। সেই অন্তর্দৃষ্টি ছাড়া, প্রতিরোধ ভোঁতা থেকে যায় এবং নীতিগুলি খুব কমই উন্নত বা উন্নত হয়।

এআই টুলস এবং এআই-নেটিভ ব্রাউজার ব্যবধান বাড়াচ্ছে

AI ব্রাউজার-ভিত্তিক ডেটা চলাচলের ভলিউম এবং গ্রানুলারিটি উভয়ই বাড়িয়ে এই সমস্যাটিকে আরও বাড়িয়ে তুলছে।

চ্যাটজিপিটি, ক্লাউড এবং জেমিনির মতো সরঞ্জামগুলি সরাসরি ব্রাউজারে সংবেদনশীল তথ্য কপি, পেস্ট, আপলোড এবং সংক্ষিপ্তকরণকে স্বাভাবিক করে তোলে। এআই-নেটিভ ব্রাউজার, বিল্ট-ইন অ্যাসিস্ট্যান্ট এবং এক্সটেনশনগুলি এই ক্রিয়াগুলিকে আরও স্ট্রিমলাইন করে৷

নিয়ন্ত্রণের দৃষ্টিকোণ থেকে, এই কার্যকলাপের বেশিরভাগই বৈধ বলে মনে হয়। প্রতিরোধের দৃষ্টিকোণ থেকে, প্রসঙ্গ ছাড়া ঝুঁকি মূল্যায়ন করা কঠিন।

নীতিগুলি অ্যাকশনগুলিকে অনুমতি দিতে বা ব্লক করতে পারে, কিন্তু কীভাবে ডেটা ব্যবহার করা হচ্ছে তার একটি ওভারভিউ ছাড়া, দলগুলি বাস্তবতার সাথে মেলে নিয়ন্ত্রণগুলিকে মানিয়ে নিতে পারে না৷

যেহেতু AI-চালিত ওয়ার্কফ্লোগুলি রুটিন হয়ে উঠেছে, ব্রাউজার-স্তরের আচরণের দ্বারা অবহিত না হওয়া প্রতিরোধগুলি দ্রুত পিছনে ফেলে দেওয়া হবে৷

ব্রাউজার-স্তরের পর্যবেক্ষণে কী পরিবর্তন হয়: ইভেন্টের আগে এবং পরে

যখন ব্রাউজার কার্যকলাপ পর্যবেক্ষণযোগ্য হয়ে ওঠে, তখন নিরাপত্তা দলগুলি কেবল আরও ভাল তদন্তই করে না; তারা আরও কার্যকরভাবে প্রতিরোধ করে।

ব্রাউজারের মাধ্যমে ডেটা আসলে কীভাবে চলে তা দেখে দলগুলিকে আরও স্মার্ট, আরও লক্ষ্যযুক্ত নিয়ন্ত্রণ সেট করতে দেয়: ঝুঁকিপূর্ণ ক্রিয়াগুলি ঘটতে বাধা দেয়, কিছু ভুল হলে প্রমাণ সংরক্ষণ করে৷

স্বীকৃতি উন্নত হয় কারণ আচরণকে প্রসঙ্গে মূল্যায়ন করা যায়। প্রতিক্রিয়া উন্নত হয় কারণ ঘটনাগুলি পুনর্গঠনযোগ্য। নীতিগুলি উন্নত হয় কারণ সেগুলিকে প্রকৃত ব্যবহারের মাধ্যমে জানানো হয়, অনুমান নয়।

এটি একটি প্রতিক্রিয়া লুপ তৈরি করে: পর্যবেক্ষণযোগ্যতা প্রতিরোধের তথ্য দেয়, প্রতিরোধ ঝুঁকি হ্রাস করে এবং প্রতিটি ঘটনা, অবরুদ্ধ, প্রতিরোধ করা বা অনুমোদিত, সময়ের সাথে সাথে নীতিকে তীক্ষ্ণ করে।

এটি একটি সহজ প্রশ্নের দিকে নিয়ে যায়: যদি এই ধরনের আক্রমণ আজ আপনার পরিবেশে ঘটে থাকে, আপনি কি থামিয়ে ব্যাখ্যা করতে পারেন? যদি না হয়, তাহলে সেই শূন্যস্থানটি পূরণ করার জন্য Keep Aware ডিজাইন করা হয়েছে। প্রতিরোধ এবং প্রতিক্রিয়াতে ব্রাউজার-স্তরের দৃশ্যমানতা কী সক্ষম করে তা দেখুন।

একটি ডেমো অনুরোধ. →

কিপ অ্যাওয়ারের সিইও রায়ান বোয়ারনার লিখেছেন

বোর্নার, একজন কম্পিউটার প্রকৌশলী যিনি সাইবার সিকিউরিটি অনুশীলনকারী হয়েছিলেন, টেক্সাস এজেন্সিগুলিতে নেটওয়ার্ক হুমকি মোকাবেলা করার জন্য একটি এসওসি বিশ্লেষক হিসাবে শুরু করেছিলেন। নেটওয়ার্ক এবং ইমেল নিরাপত্তায় বিশেষীকরণ করে, তিনি পরবর্তীতে IBM এবং Darktrace-এ সমস্ত আকারের সংস্থার সাথে কাজ করার দক্ষতার প্রশংসা করেন। নিরাপত্তা দল এবং কর্মচারীদের মধ্যে একটি উল্লেখযোগ্য ব্যবধান দেখে – যেখানে শক্তিশালী নিরাপত্তা এখনও হুমকির চেয়ে বেশি – ব্রাউজারটিকে এন্টারপ্রাইজ নিরাপত্তার ভিত্তিপ্রস্তর করতে তিনি Keep Aware প্রতিষ্ঠা করেন।

স্পনসর এবং সচেতন থাকুন দ্বারা লিখিত.